Classiscam van binnenuit: Een Russisch fraudenetwerk dat geld en betalingsgegevens steelt

Auteur: Group-IB

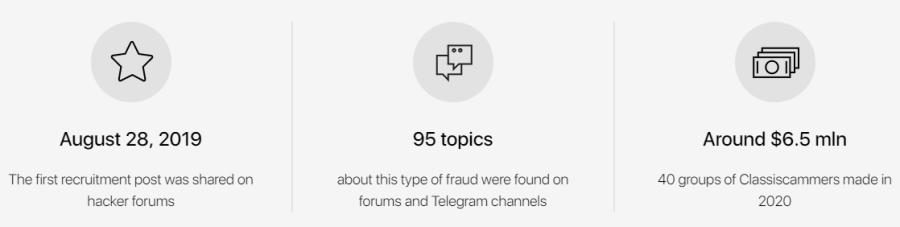

Russischtalige oplichters hebben zich massaal gericht op gebruikers van marktplaatsen en advertenties. Het Computer Emergency Response Team van Group-IB (CERT-GIB) en de specialisten op het gebied van digitale risicobescherming hebben het programma de naam "Classiscam" gegeven nadat ze er in de zomer van 2019 voor het eerst getuige van waren geweest in Rusland. De piekactiviteit werd geregistreerd in het voorjaar van 2020: deze werd toegeschreven aan de Covid-19 pandemie en de daaruit voortvloeiende omschakeling naar werken op afstand en een toename van online winkelen en het gebruik van koeriersdiensten. In de zomer van 2020 haalde CERT-GIB 280 Classiscam phishingpagina's neer die nepkoeriersdiensten aanboden, en in december was dat aantal vertienvoudigd tot meer dan 3.000 pagina's.

Het onderzoek, dat enkele maanden duurde, resulteerde in het rapport over de Classiscammers die van Rusland naar Europa en de Verenigde Staten migreerden.

Meer dan 40 criminele groepen, waaronder 20 grote, richten zich nu op gebruikers en merken in Bulgarije, Tsjechië, Frankrijk, Kazachstan, Kirgizië, Polen, Roemenië, Oekraïne, de Verenigde Staten en Oezbekistan. Alle criminele groepen die hun toevlucht nemen tot dit fraudespel zouden meer dan 6 miljoen dollar per jaar verdienen, en dat bedrag zal waarschijnlijk nog toenemen.

Het verhaal begon op een aprilavond in 2020, toen Evgeny Ivanov dienst had bij CERT-GIB. Hij doorliep verzoeken en berichten van klanten, waaronder veel klachten van gebruikers over een populaire bezorgdienst.

Na het bekijken van de klachten en de door gebruikers gedeelde informatie, werd duidelijk wat alle bronnen gemeen hadden:

- Het waren kopieën van officiële websites.

- De betaalpagina's van verschillende nepdiensten waren identiek aan de echte, op de logo's na.

- Sommige voorbeelden van subdomeinen van websites bevatten meer dan één phishingpagina.

We besloten het incident nader te onderzoeken en stuitten op een advertentie waarin leden werden gerekruteerd voor oplichtingspraktijken. De informatie die we vonden was verrassend, zelfs voor ons, een team van analisten dat dacht dat ze alles hadden gezien. De zwendel leek extreem verstrekkend en de auteurs klonken arrogant genoeg om te geloven dat ze ermee weg konden komen.

Tijdens het eerste deel van ons onderzoek verzamelden we details en documenteerden we zorgvuldig alles over de zwendel en zijn deelnemers: trends, commentaren op forums, screenshots van betalingen, feedback en open Telegram-kanalen. We onderzochten de profielen van admins en werknemers op forums en legden verbanden bloot met behulp van Group-IB's grafisch netwerkanalyseprogramma. Klachten van gebruikers met correspondentie met de oplichters hielpen enorm bij ons onderzoek.

Laten we eens kijken naar wat we hebben gevonden.

Deel 1. Classiscam: Stadia en beschrijving

In het beginstadium van de zwendel gebruikten de fraudeurs een relatief eenvoudige methode: ze maakten lokadvertenties aan op marktplaatsen en advertenties en gebruikten social engineering-technieken om gebruikers te overtuigen voor goederen te betalen door geld over te maken naar bankkaarten. De oplichters gebruikten alle typische trucs: lage prijzen, kortingen, cadeaus, beperkte tijd om aankopen te doen, praten over wie het eerst komt, het eerst maalt en andere soortgelijke tactieken. Verschillende groepen kwamen en gingen, maar één ding bleef constant: de oplichters kregen hun geld, terwijl de gebruikers hun goederen niet kregen.

Platformeigenaars reageerden door "garanties" te introduceren: elektronische beveiligingssystemen voor online betalingen waarbij het platform de geldoverdracht "bevroor" totdat de koper de goederen had ontvangen. De verkoper zou alleen betaling ontvangen als de koper verklaarde geen klachten te hebben. Bovendien blokkeerden de beveiligingssystemen van het platform links naar phishingpagina's die door de oplichters werden verstuurd.

Uiteindelijk vonden de fraudeurs een manier om de beveiligingsmaatregelen te omzeilen. Ze gebruikten geautomatiseerde tools om phishingpagina's te genereren en verfijnden het fraudemechanisme. Laten we eens in detail bekijken hoe de regeling werkt.

- Aanbiedingen die te mooi zijn om waar te zijn

Na het registreren van nieuwe accounts of het gebruiken van gecompromitteerde accounts op gratis classifiedswebsites, plaatsen scammers aanbiedingen die te mooi zijn om waar te zijn: goederen tegen lage prijzen gericht op verschillende doelgroepen. De "te koop" aangeboden goederen omvatten camera's, spelconsoles, laptops, smartphones, kettingzagen, autoradio's, naaimachines, verzamelobjecten, visaccessoires, sportdrankjes en nog veel meer.

- Contact met slachtoffers

Nadat gebruikers contact hebben opgenomen met de fraudeurs via het chatsysteem van het online platform, stellen de fraudeurs voor om over te schakelen op messengers zoals WhatsApp en Viber om de aankoop- en leveringsdetails te bespreken.

- De deal voorbereiden

In de messenger vragen de oplichters het slachtoffer om hun volledige naam, adres en telefoonnummer, zogenaamd om een leveringsformulier in te vullen op de website van de koerier.

- Betaling via phishingbron

Vervolgens sturen ze de gebruiker een link naar een phishingbron die perfect lijkt op de officiële website van een populaire koeriersdienst. De link leidt naar een pagina met alle gegevens die door het slachtoffer zijn verstrekt, die wordt gevraagd deze te verifiëren en vervolgens de betaling te voltooien.

- Een terugbetaling die nooit komt

Sommige mensen worden twee keer het slachtoffer van deze zwendel - ze worden erin geluisd om een terugbetaling te vragen die nooit wordt gedaan. Na enige tijd krijgt de koper te horen dat er een incident is geweest op het postkantoor. De oplichters verzinnen verschillende verhalen: bijvoorbeeld dat een medewerker van het postkantoor betrapt is op diefstal en dat de politie de goederen in beslag heeft genomen, zodat de koper een verzoek tot terugbetaling moet indienen. Natuurlijk wordt het bedrag niet gecrediteerd, maar voor de tweede keer van de kaart van het slachtoffer afgeschreven.

- Omgekeerde zwendel

Uiteindelijk verscheen er een nieuwe variant van de zwendel waarbij oplichters de rol van kopers speelden in plaats van verkopers.

Zogenaamde werknemers zoeken naar advertenties voor de verkoop van goederen op gratis classifiedswebsites. De voorwaarden waaraan een advertentie moet voldoen, zijn onder andere dat de verkoper telefonisch gecontacteerd wil worden en zijn telefoonnummer wil delen, en dat de goederen beschikbaar zijn voor levering.

De oplichter neemt contact op met de verkoper via een populaire third-party messenger, waarbij het veilige chatsysteem van het online platform wordt omzeild, en vraagt de verkoper of de goederen nog beschikbaar zijn.

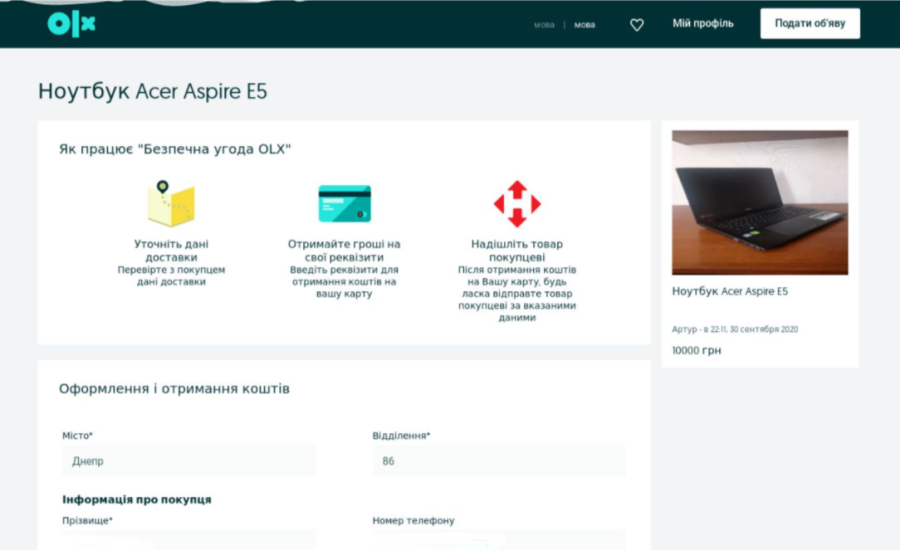

De oplichter beweert vervolgens de aankoop en levering toe te zeggen en gebruikt een geautomatiseerde Telegram-bot om een phishingpagina te genereren met de echte naam, foto en prijs van de goederen.

De phishingpagina is binnen enkele minuten klaar en kan via de messenger naar de slachtoffer-verkoper worden gestuurd, waarin wordt uitgelegd dat alles is betaald en dat de verkoper alle details moet verifiëren. Natuurlijk moet de verkoper dan zijn bankkaartgegevens invoeren om de betaling te ontvangen.

Een brede zwendel: verhuur van onroerend goed en ride-sharing

Tegenwoordig hebben fraudeurs de keuze uit een groot aantal merken van leveringsdiensten die ze kunnen gebruiken voor hun phishing-zwendel. Sinds kort zijn ze echter ook geïnteresseerd in websites waarop advertenties staan voor auto's en auto-onderdelen, elektronica, vastgoedverhuur en ride-sharing.

Het maakt de oplichters niet uit wat een platform aanbiedt, of het nu gaat om de verhuur van onroerend goed of de verkoop van fietsen. Waar ze wel om geven is dat de website de gebruikers de mogelijkheid biedt om intern te communiceren en "veilige" deals af te sluiten binnen de site zelf, waardoor het mogelijk is om de laatste link te vervangen door een link op een vals maar gelijkaardig klinkend domein om de betaling af te ronden.

Dezelfde groepen die nepwebsites maakten die populaire koeriersdiensten nabootsten, waren betrokken bij aanvallen op vastgoedverhuurdiensten. Aanvallen op websites voor hotelboekingen kwamen vaker voor tijdens de zomervakantie, toen mensen alleen binnen Rusland konden reizen. Na de zomer verlegden oplichters hun focus naar vastgoedverhuurdiensten. We kunnen interne concurrentie tussen criminele groepen niet uitsluiten, die hen motiveert om op zoek te gaan naar mogelijkheden om op nieuwe manieren geld te verdienen.

Deel 2. Criminele groepen

Het Group-IB team ontdekte verschillende groepen die gespecialiseerd zijn in dit soort fraude.

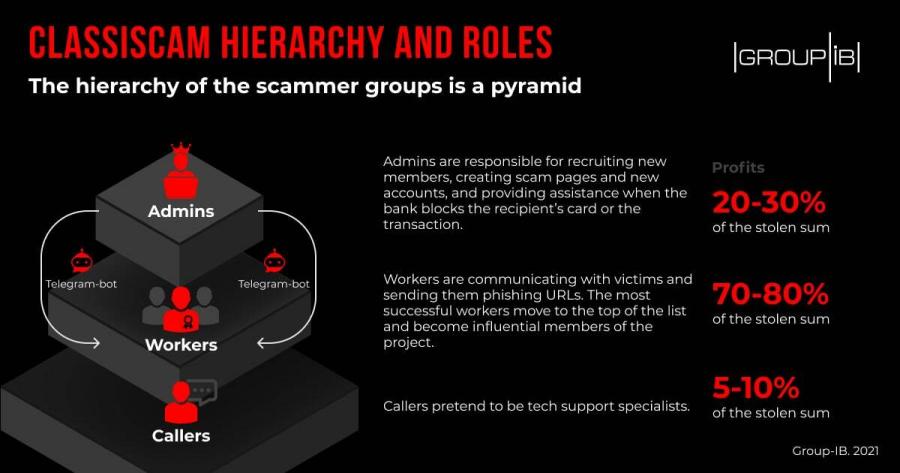

Samenstelling van een typische criminele groep:

- Admins (aka topic starter), groepsorganisator of beheerder, die verantwoordelijk is voor de software en de prestaties van het betalingssysteem, voor het bieden van ondersteuning aan gebruikers en voor het verdelen van fondsen;

- Ingehuurde "werkers" of "spammers", wiens taak het is om eendagsaccounts te registreren op gratis advertentiesites, lokadvertenties te maken op basis van kant-en-klare sjablonen, met slachtoffers te communiceren via chatplatforms en/of messengers, en phishing-links naar slachtoffers te sturen;

- zogenaamde "callers" of "refunders", die de rol spelen van klantenservicemedewerkers van koeriersdiensten. Nadat ze het vertrouwen van het slachtoffer hebben gewonnen, stellen ze voor om een terugbetaling te regelen, vaak via dezelfde valse bron. Hierdoor wordt de kaart van het slachtoffer een tweede keer gedebiteerd.

- Tijdens het onderzoek op forums kwamen we tot de conclusie dat er tientallen van dit soort criminele groepen zijn, die er allemaal naar streven om hun activiteiten uit te breiden en nieuwe slachtoffers aan te trekken.

Een van de grootste criminele groepen bijvoorbeeld, die zichzelf de Dreamer Money Gang (DMG) noemt, huurt werknemers in via Telegram-bots en belooft trainingsmogelijkheden, de "beste domeinen op de markt" en snelle betalingen zonder verborgen rente. DMG verdient ongeveer $3.000 per dag.

De inkomsten van een andere criminele groep schoten begin 2020 omhoog: van $10.600 (januari) naar $47.320 (februari) naar $83.825 (maart) naar $120.328 (april).

Heb je je ooit afgevraagd hoe fraudeurs financiële rekeningen bijhouden?

Alle deals en transacties die door werknemers worden voltooid, worden weergegeven in een Telegram-bot: het bedrag, het betalingsnummer en de gebruikersnaam van de werknemer.

Een van de chatbots bevat talloze overschrijvingen voor bedragen variërend van 100 tot 900 dollar. Het geld wordt eerst gestort op de rekening van de beheerder, die het inkomen vervolgens verdeelt onder de rest van de groepsleden.

Werknemers ontvangen meestal 70-80% van het transactiebedrag als cryptocurrency, waarbij de beheerders het geld snel in hun cryptocurrency-portefeuilles storten. Beheerders houden meestal ongeveer 20-30% van de inkomsten.

Oplichting met "terugbetalingen" wordt uitgevoerd door zogenaamde "bellers" en "terugbetalers", die de rol spelen van klantenservice-agenten van koeriersdiensten. Nadat ze telefonisch of per koerier contact hebben opgenomen met het slachtoffer, bieden ze aan om de terugbetaling te verwerken, wat in werkelijkheid betekent dat de kaart van het slachtoffer een tweede keer wordt gedebiteerd.

Voor hun diensten krijgen "bellers" een vast bedrag of een percentage van het gestolen bedrag, meestal tussen 5% en 20%. Werknemers spelen deze rol zelden, omdat er specialistische vaardigheden voor nodig zijn, waaronder diepgaande kennis van social engineering-technieken, een duidelijke stem en het vermogen om zelfs de meest onverwachte vragen van een twijfelende koper snel te beantwoorden.

Na het analyseren van berichten over betalingen in chatbots, realiseerden analisten van Group-IB zich dat 20 van de 40 actieve groepen zich richten op Europa en de VS. Ze verdienen gemiddeld zo'n 60.000 dollar per maand, hoewel de inkomens per groep sterk kunnen verschillen. In totaal wordt het totale maandelijkse inkomen van 40 van de meest actieve criminele groepen geschat op ten minste $522.731 per maand.

Deel 3. Automatisering en schaalvergroting

Naast hun toevlucht nemen tot fraude met social engineering-technieken, moeten oplichters ook technische problemen oplossen. Ze moeten: (i) domeinen registreren die lijken op domeinnamen van bezorgbedrijven en phishingpagina's maken, (ii) voorkomen dat de 900 fout optreedt bij betaaldiensten, d.w.z. wanneer een bank een operatie of kaart blokkeert waarop de oplichters geld proberen over te maken, en (iii) nieuwe accounts aanmelden en nieuwe telefoonnummers kopen. Daarnaast moeten scammers nieuwe werknemers werven, nieuwe phishingmiddelen creëren, technische ondersteuning bieden, enzovoort.

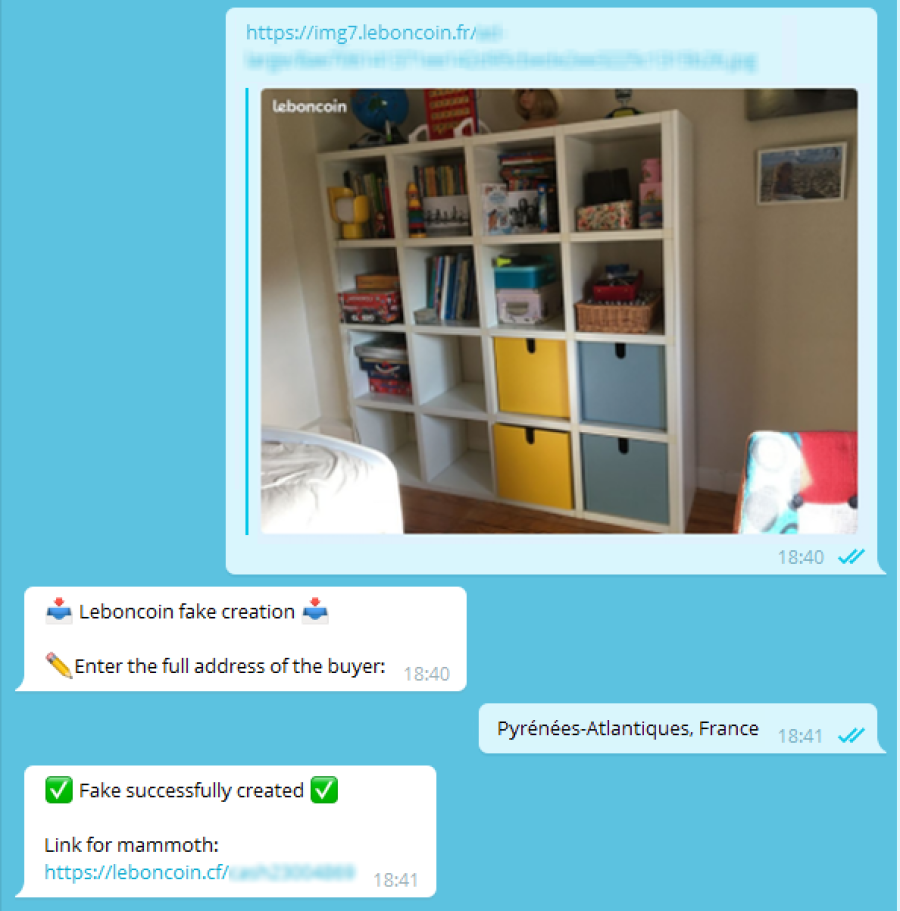

De meeste van de bovenstaande taken kunnen worden uitgevoerd met behulp van Telegram-bots. Dankzij deze bots hoeven oplichters niet langer pagina's aan te maken om phishingpagina's te genereren, of zogenaamde "admins". Het enige wat werknemers nu nog hoeven te doen is een link naar het lokproduct in de chatbot te droppen, die vervolgens een uitgebreide phishingset genereert: links naar de koeriersdienst, betalings- en terugbetalingspagina's.

Daarnaast heeft Telegram zijn eigen 24/7 ondersteuningsteam en zijn er online winkels die alles verkopen wat een fraudeur nodig zou kunnen hebben: accounts op advertentiewebsites, telefoons, elektronische portemonnees, gerichte e-mailberichten, verkoop van andere oplichterspraktijken en nog veel meer - zelfs juridische diensten voor het geval de oplichter een advocaat nodig heeft.

Momenteel zijn er meer dan 5.000 oplichters geregistreerd in 40 van de meest actieve chats.

Er zijn meer dan tien soorten Telegram-bots die pagina's maken die merken nabootsen in Bulgarije, Tsjechië, Frankrijk, Polen en Roemenië. Voor elk merk en elke pagina schrijven oplichters sjabloonscripts en instructies die beginnende werknemers helpen zich aan te melden bij nieuwe platforms en met slachtoffers te communiceren in de lokale taal.

Als gevolg hiervan zijn phishingpagina's kwalitatief verbeterd en eenvoudiger te maken, en krijgen oplichters steeds meer ondersteuning. Alle bovengenoemde factoren hebben ervoor gezorgd dat fraude op websites met advertenties explosief is gestegen en dat steeds meer scammers betrokken willen raken bij zo'n gemakkelijke maar lucratieve activiteit.

Hieronder zie je een voorbeeld van een van de Telegram chat-bots:

Nieuwe werkers registreren zich via Telegram-bots, op ondergrondse forums of rechtstreeks via de beheerder (TC). Er zijn zowel open als gesloten groepschats.

Laten we eens kijken naar gesloten chats. Om bij een scam betrokken te raken, is het nodig om een wervingsprocedure te doorlopen via een Telegram-bot, waarbij de kandidaat vragen worden gesteld over hun ervaring op het gebied van fraude en andere gebieden, over waar ze achter de scam zijn gekomen en of ze een profiel hebben op een van de ondergrondse forums. Het bekijken van profielen op ondergrondse fora wordt waarschijnlijk gedaan om kandidaten en hun reputatie te screenen en om te controleren of ze betrokken zijn geweest bij arbitrageprocedures, die oplichters gebruiken om geschillen te beslechten, zoals een admin (TC) die een werknemer niet het afgesproken bedrag betaalt voor een Classiscam-regeling.

Nadat werknemers het registratieproces hebben voltooid, krijgen ze toegang tot drie chats: een informatiechat (details over het project, plannen, instructies), een werknemerschat (scammers communiceren met elkaar, delen ervaringen en bespreken projecten) en een financiële chat (betalingsrapporten). Het is vermeldenswaard dat chats over betalingen openbaar zijn - het is waarschijnlijk dat ze worden gebruikt voor advertentiedoeleinden om nieuwe kandidaten aan te trekken.

Er worden statistieken bijgehouden over de betalingen van werknemers en de hoogstverdieners worden opgenomen in een openbaar toegankelijke lijst van topverdieners. Ze krijgen ook toegang tot een VIP-chat voor topwerknemers en tot VIP-scripts (bijvoorbeeld om in de Verenigde Staten of Europa te werken), die niet beschikbaar zijn voor minder vruchtbare oplichters.

Daarnaast zijn er aparte chats voor bellers waarin ze instructies en richtlijnen kunnen vinden over hoe ze met slachtoffers moeten praten.

Deel 4. Classiscam exporteren

Group-IB en bedrijven die leveringsdiensten en advertentieplatforms bezitten, zijn actief de strijd aangegaan met scammers, wat er in het voorjaar van 2020 toe leidde dat criminele groepen begonnen te migreren van Rusland naar GOS- en Europese landen. Als gevolg daarvan gingen scammers op zoek naar nieuwe nichemarkten, zoals gebeurde met het verschijnen van phishing-websites die vastgoedverhuur en bookmakersdiensten nabootsten. De Russische internetruimte werd opnieuw een proeftuin en hielp oplichters hun criminele activiteiten uit te breiden naar het internationale toneel.

Tegen 2020 waren er al aanvallen op buitenlandse merken geregistreerd - software voor het genereren van phishingpagina's was beschikbaar in gesloten gemeenschappen voor oplichters met werkervaring, hoewel dit zeldzame, geïsoleerde gevallen waren.

Halverwege februari 2020 verscheen er een advertentie voor vrij toegankelijke Telegram-bots op fora, waarin de mogelijkheid werd beloofd om phishingformulieren te genereren voor de Oekraïense versie van OXL, een gratis classifiedswebsite.

In mei 2020 verscheen een Roemeense versie van de OXL-website naast de Oekraïense. Begin augustus verschenen Bulgaarse en Kazachse versies van de OXL-website in open Telegram-bots.

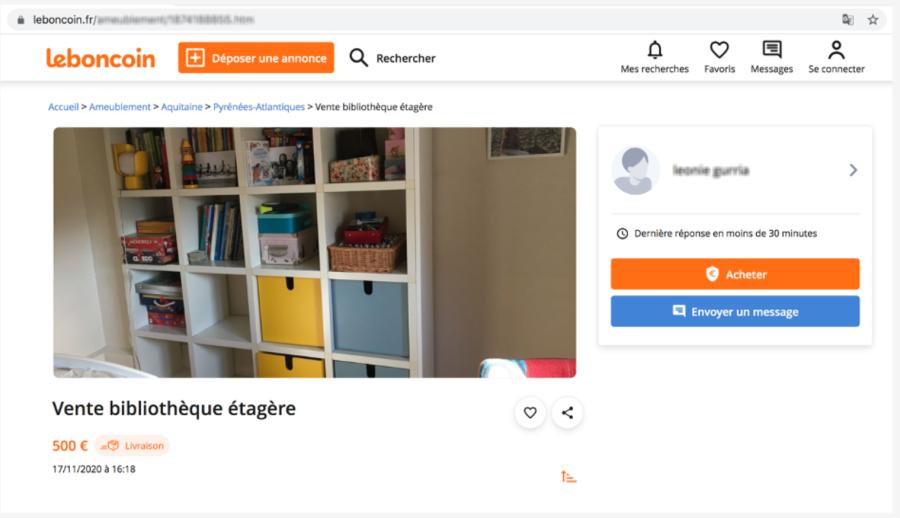

Oplichters beperkten zich niet tot het lanceren van het programma in GOS-landen. Eind augustus verscheen in populaire Telegram-bots een zwendel waarbij de populaire Franse gratis classifiedswebsite Leboncoin betrokken was.

Kort daarna verscheen ook de Poolse versie van de OXL-websitezwendel.

Europese merken werden actief toegevoegd aan Telegram-bots. Eind november verschenen er phishingformulieren op de Poolse e-commercewebsite Allegro en de Tsjechische gratis classifiedswebsite Sbazar.

Het is vermeldenswaard dat scams met Europese en Amerikaanse merken moeilijker uit te voeren zijn dan in GOS-landen. Russischtalige scammers hebben te maken met taalproblemen en moeilijkheden bij het verifiëren van accounts op websites, waarvoor gestolen persoonlijke documenten en telefoonnummers op forums en gemeenschappen moeten worden gekocht. Beheerders hebben problemen met het koppelen van creditcards en bankpassen in vreemde valuta aan Telegram-bots. Hiervoor moeten ze ervaren geldezels inhuren - gevolmachtigden die geld ontvangen en opnemen.

Voor elk merk schrijven oplichters instructies en richtlijnen om nieuwelingen te helpen zich aan te melden bij buitenlandse platforms en met slachtoffers te communiceren in hun moedertaal.

Deel 5. Hoe Classiscam bestrijden?

Russischtalige Classiscammers migreren naar Europa en de VS om meer geld te verdienen en het risico om gepakt te worden te verkleinen. Om de zwendel te bestrijden, moeten bedrijven die bezorgdiensten aanbieden en eigenaar zijn van websites met gratis advertenties hun inspanningen opvoeren en geavanceerde technologieën voor digitale risicobescherming gebruiken om criminele groepen snel op te sporen en uit te schakelen.

Aanbevelingen voor merken

- In tegenstelling tot Rusland, waar koeriersdiensten, gratis advertenties en websites voor de verhuur van onroerend goed als eerste het slachtoffer werden van Classiscam, is een overweldigend aantal gebruikers en medewerkers van beveiligingsdiensten bij internationale bedrijven nog niet klaar om dergelijke fraudeconstructies tegen te gaan.

- Klassieke monitoring- en blokkeringstechnieken zijn niet langer voldoende om dergelijke geavanceerde zwendelpraktijken tegen te gaan. In plaats daarvan is het van cruciaal belang om de infrastructuur van de tegenstander te identificeren en te blokkeren met behulp van AI-gestuurde systemen voor digitale risicobescherming (meer details op: https: //www.group-ib.com/digital-risk-protection.html), waarvan de databases regelmatig worden verrijkt met informatie over de infrastructuur, technieken, tactieken en nieuwe fraudeconstructies van de tegenstander.

- Gebruik gespecialiseerde systemen voor digitale risicobescherming die proactief nieuwe nepdomeinen, frauduleuze reclame en phishingpagina's helpen detecteren.

- Zorg ervoor dat ondergrondse forums voortdurend worden gescreend op informatie over pogingen om uw merk voor illegale doeleinden te gebruiken.

- Analyseer phishing-aanvallen om ze toe te schrijven aan een bepaalde criminele groep, de identiteit van oplichters te achterhalen en de daders voor het gerecht te brengen. - Als u of uw bedrijf het slachtoffer is geworden van fraude, neem dan onmiddellijk contact op met de politie en informeer het technische ondersteuningsteam van de website over het incident. U kunt fraude melden bij CERT-GIB 24/7 hier of door een e-mail te sturen naar response@cert-gib.com.

Aanbevelingen voor gebruikers

- Controleer voordat u uw betaalkaartgegevens op een formulier invult de URL en Google om te zien wanneer deze is gemaakt. Als de site slechts een paar maanden oud is, is het zeer waarschijnlijk een scam of een phishingpagina. Vertrouw alleen officiële websites.

- Grote kortingen op elektronica kunnen gewoon te mooi zijn om waar te zijn. Ze duiden waarschijnlijk op een lokproduct of een phishingpagina die is gemaakt door oplichters. Wees voorzichtig.

- Wanneer je diensten gebruikt voor het verhuren of verkopen van nieuwe en gebruikte goederen, schakel dan niet over naar messengers. Houd al je communicatie in de officiële chat.

- Bestel geen goederen en ga niet akkoord met deals met een vooruitbetaalde transactie. Betaal pas nadat je de goederen hebt ontvangen en controleer of alles naar behoren werkt.

Dit artikel is geschreven door Evgeny Ivanov, Hoofd van CERT-GIB Detection and Response Unit en Yakov Kravtsov, Deputy Head of Special Projects, Group-IB Digital Risk Protection team.

Het is eerder gepubliceerd door Group-IB (link: https://www.group-ib.com/blog/classiscam)

Meld een scam!

Ben je gevallen voor een hoax, heb je een namaakproduct gekocht? Rapporteer de site en waarschuw anderen!

Scam-categorieën

Hulp en informatie

Top Safety Picks

Your Go-To Tools for Online Safety

- ScamAdviser App - iOS : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on iOS

- ScamAdviser App - Android : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on Android.

- NordVPN : NordVPN keeps your connection private and secure whether you are at home, traveling, or streaming from another country. It protects your data, blocks unwanted ads and trackers, and helps you access your paid subscriptions anywhere. Try it Today!

Populaire verhalen

Naarmate de invloed van het internet toeneemt, neemt ook de prevalentie van online oplichting toe. Er zijn oplichters die allerlei soorten beweringen doen om slachtoffers online in de val te lokken - van valse investeringsmogelijkheden tot online winkels - en het internet stelt hen in staat om vanuit elk deel van de wereld anoniem te opereren. Het herkennen van online oplichting is een belangrijke vaardigheid, omdat de virtuele wereld steeds meer deel uitmaakt van elk facet van ons leven. De onderstaande tips helpen je de tekenen te herkennen die erop kunnen wijzen dat een website een zwendel kan zijn. Gezond verstand: Te mooi om waar te zijn Als je online op zoek gaat naar goederen, kan een geweldige deal heel aanlokkelijk zijn. Een Gucci tas of een nieuwe iPhone voor de helft van de prijs? Wie zou zo'n deal niet willen? Oplichters weten dit ook en proberen er misbruik van te maken. Als een online deal te mooi lijkt om waar te zijn, denk dan twee keer na en controleer alles dubbel. De makkelijkste manier om dit te doen is door hetzelfde product te bekijken op concurrerende websites (die je vertrouwt). Als het prijsverschil enorm is, is het misschien beter om de rest van de website te controleren. Bekijk de links naar sociale media Sociale media vormen tegenwoordig een belangrijk onderdeel van e-commercebedrijven en consumenten verwachten vaak dat online winkels aanwezig zijn op sociale media. Oplichters weten dit en plaatsen vaak logo's van sociale mediasites op hun websites. Krabben onder

Dus het ergste is gebeurd - je realiseert je dat je te snel je geld hebt gegeven en dat de site die je hebt gebruikt een scam was - wat nu? Ten eerste, wanhoop niet!!! Als je denkt dat je bent opgelicht, is het eerste wat je moet doen als je een probleem hebt gewoon je geld terugvragen. Dit is de eerste en makkelijkste stap om te bepalen of je te maken hebt met een echt bedrijf of met oplichters. Helaas is je geld terugkrijgen van een oplichter niet zo eenvoudig als het gewoon vragen. Als je inderdaad te maken hebt met oplichters, varieert de procedure (en de kans) om je geld terug te krijgen afhankelijk van de betaalmethode die je hebt gebruikt. PayPal Debetkaart/Creditkaart Overschrijving Overschrijving Google Betalen Bitcoin PayPal Als je PayPal hebt gebruikt, heb je een grote kans dat je je geld terugkrijgt als je bent opgelicht. Op hun website kun je binnen 180 kalenderdagen na je aankoop een geschil indienen. Voorwaarden om een geschil in te dienen: De eenvoudigste situatie is dat je bij een online winkel hebt besteld en dat het niet is aangekomen. In dit geval is dit wat PayPal stelt: "Als je bestelling nooit aankomt en de verkoper geen bewijs van verzending of levering kan overleggen, krijg je je geld volledig terug. Zo simpel is het." De oplichter heeft je een heel ander artikel gestuurd. Je hebt bijvoorbeeld een PlayStation 4 besteld, maar in plaats daarvan alleen een Playstation-controller ontvangen. De staat van het