Einblick in Classiscam: Ein russisches Betrugsnetzwerk, das Geld und Zahlungsdaten stiehlt

Autor: Group-IB

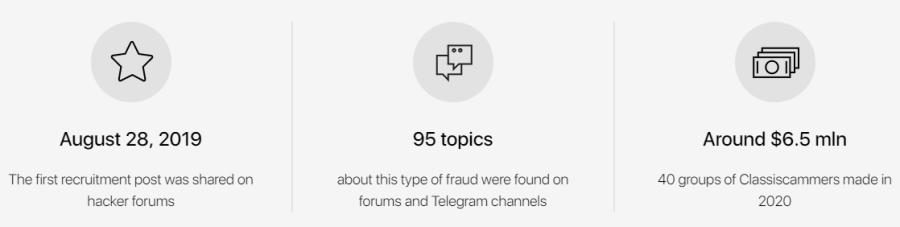

Russischsprachige Betrüger haben es massenhaft auf Nutzer von Marktplätzen und Kleinanzeigen abgesehen. Das Computer Emergency Response Team (CERT-GIB) der Group-IB und die Spezialisten für den Schutz vor digitalen Risiken nannten die Masche "Classiscam", nachdem sie im Sommer 2019 erstmals in Russland beobachtet worden war. Die höchste Aktivität wurde im Frühjahr 2020 verzeichnet: Sie wurde der Covid-19-Pandemie und der daraus resultierenden Umstellung auf Telearbeit sowie dem Anstieg der Online-Einkäufe und der Nutzung von Kurierdiensten zugeschrieben. Im Sommer 2020 nahm das CERT-GIB 280 Classiscam-Phishing-Seiten herunter, die gefälschte Kurierdienste anboten, und bis Dezember hatte sich diese Zahl verzehnfacht und überstieg 3.000 Seiten.

Die mehrmonatige Untersuchung führte zu dem Bericht über die von Russland nach Europa und in die Vereinigten Staaten abwandernden Classiscam-Betrüger.

Mehr als 40 kriminelle Gruppen, darunter 20 große, haben es inzwischen auf Nutzer und Marken in Bulgarien, der Tschechischen Republik, Frankreich, Kasachstan, Kirgisien, Polen, Rumänien, der Ukraine, den Vereinigten Staaten und Usbekistan abgesehen. Man geht davon aus, dass alle kriminellen Gruppen, die auf diese Betrugsmasche zurückgreifen, mehr als 6 Millionen Dollar pro Jahr einnehmen, Tendenz steigend.

Die Geschichte begann an einem Aprilabend im Jahr 2020, als Evgeny Ivanov bei CERT-GIB Dienst hatte. Er ging Kundenanfragen und Nachrichten durch, darunter viele Beschwerden von Nutzern über einen beliebten Lieferdienst.

Nach Durchsicht der Beschwerden und der von den Nutzern übermittelten Informationen wurde deutlich, was alle Ressourcen gemeinsam hatten:

- Es handelte sich um Kopien der offiziellen Websites.

- Die Zahlungsseiten verschiedener gefälschter Dienste waren bis auf die Logos mit den echten identisch.

- Einige Beispiele von Website-Subdomains enthielten mehr als eine Phishing-Seite.

Wir beschlossen, den Vorfall genauer zu untersuchen, und stießen auf eine Anzeige, in der Mitglieder für einen Betrug angeworben wurden. Die Informationen, die wir fanden, waren selbst für uns, ein Team von Analysten, die dachten, sie hätten schon alles gesehen, überraschend. Der Betrug schien extrem weitreichend zu sein, und die Verfasser klangen arrogant genug, um zu glauben, dass sie damit durchkommen würden.

Während des ersten Teils unserer Untersuchung sammelten wir Details und dokumentierten sorgfältig alles über den Betrug und seine Teilnehmer: Trends, Kommentare in Foren, Zahlungs-Screenshots, Feedback und offene Telegram-Kanäle. Wir untersuchten die Profile von Admins und Mitarbeitern in Foren und deckten Verbindungen mit dem Group-IB-Tool zur Analyse von Graphnetzwerken auf . Nutzerbeschwerden, die Korrespondenz mit den Betrügern enthielten, halfen uns bei unseren Ermittlungen sehr.

Schauen wir uns an, was wir gefunden haben.

Teil 1. Classiscam: Stadien und Beschreibung

In der Anfangsphase des Betrugs griffen die Betrüger auf eine relativ einfache Methode zurück: Sie erstellten Köderanzeigen auf Marktplätzen und Kleinanzeigen und setzten Social-Engineering-Techniken ein, um die Nutzer davon zu überzeugen, für Waren zu bezahlen, indem sie Geld auf Bankkarten überweisen. Die Betrüger wendeten alle typischen Tricks an: niedrige Preise, Rabatte, Geschenke, begrenzte Zeit für den Kauf, das Gerede über die Bedingungen, wer zuerst kommt, mahlt zuerst, und andere ähnliche Taktiken. Verschiedene Gruppen kamen und gingen, aber eine Sache blieb konstant: Die Betrüger bekamen ihr Geld, während die Nutzer ihre Waren nicht erhielten.

Die Plattformbetreiber reagierten darauf mit der Einführung von "Garantien": elektronische Sicherheitssysteme für Online-Zahlungen, bei denen die Plattform den Geldtransfer "einfriert", bis der Käufer die Ware erhalten hat. Der Verkäufer erhielt die Zahlung erst, nachdem der Käufer erklärt hatte, keine Beschwerden zu haben. Darüber hinaus blockierten die Sicherheitssysteme der Plattform Links zu Phishing-Seiten, die von den Betrügern versandt wurden.

Letztlich fanden die Betrüger einen Weg, die Sicherheitsmaßnahmen zu umgehen. Sie nutzten automatisierte Tools, um Phishing-Seiten zu generieren und den Betrugsmechanismus fein abzustimmen. Schauen wir uns im Detail an, wie die Masche funktioniert.

- Angebote, die zu schön sind, um wahr zu sein

Nach der Registrierung neuer Konten oder der Nutzung der kompromittierten Konten auf kostenlosen Kleinanzeigen-Websites stellen die Betrüger Angebote ein, die zu schön sind, um wahr zu sein: Waren zu niedrigen Preisen, die sich an verschiedene Zielgruppen richten. Zu den "zu verkaufenden" Waren gehören Kameras, Spielkonsolen, Laptops, Smartphones, Kettensägen, Auto-Soundsysteme, Nähmaschinen, Sammlerstücke, Angelzubehör, Sportgetränke und vieles mehr.

- Kontakt mit den Opfern

Nachdem die Nutzer die Betrüger über das Chat-System der Online-Plattform kontaktiert haben, schlagen die Betrüger vor, zu Messengern wie WhatsApp und Viber zu wechseln, um den Kauf und die Lieferdetails zu besprechen.

- Das Geschäft vorbereiten

Im Messenger fragen die Betrüger das Opfer nach seinem vollständigen Namen, seiner Adresse und seiner Telefonnummer, angeblich um ein Lieferformular auf der Kurier-Website auszufüllen.

- Bezahlung über Phishing-Ressource

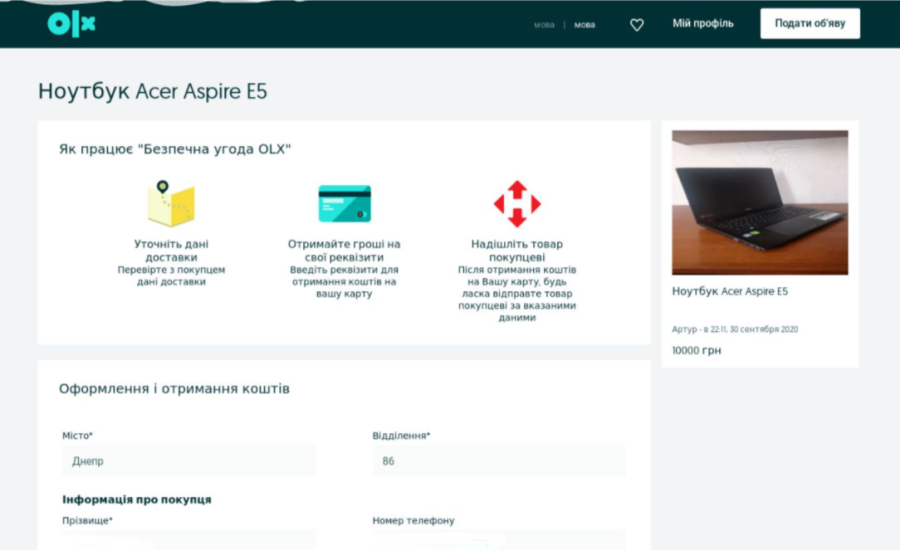

Als Nächstes senden sie dem Nutzer Links zu einer Phishing-Ressource, die die offizielle Website eines beliebten Kurierdienstes perfekt imitiert. Der Link führt zu einer Seite, auf der alle vom Opfer gemachten Angaben angezeigt werden. Das Opfer wird aufgefordert, diese zu überprüfen und dann die Zahlung abzuschließen.

- Eine Rückerstattung, die nie kommt

Manche Menschen fallen dem Betrug gleich zweimal zum Opfer - sie werden dazu verleitet, eine Erstattung zu verlangen, die nie erfolgt. Nach einiger Zeit wird der Käufer darüber informiert, dass es bei der Post einen Zwischenfall gegeben hat. Die Betrüger erfinden verschiedene Geschichten: zum Beispiel, dass ein Postangestellter beim Diebstahl erwischt wurde und dass die Polizei die Waren beschlagnahmt hat, so dass der Käufer einen Erstattungsantrag ausfüllen muss. Natürlich wird der Betrag nicht gutgeschrieben, sondern ein zweites Mal von der Karte des Opfers abgebucht.

- Umgekehrter Betrug

Schließlich tauchte eine neue Variante des Betrugs auf, bei der die Betrüger die Rolle der Käufer und nicht die der Verkäufer übernahmen.

Sogenannte Arbeiter suchen auf kostenlosen Kleinanzeigen-Websites nach Anzeigen zum Verkauf von Waren. Zu den Bedingungen, die eine Anzeige erfüllen muss, gehört, dass der Verkäufer telefonisch kontaktiert werden möchte und seine Telefonnummer mitteilt, und dass die Ware lieferbar ist.

Der Betrüger kontaktiert den Verkäufer über einen beliebten Messenger eines Drittanbieters, umgeht also das sichere Chatsystem der Online-Plattform und fragt den Verkäufer, ob die Ware noch verfügbar ist.

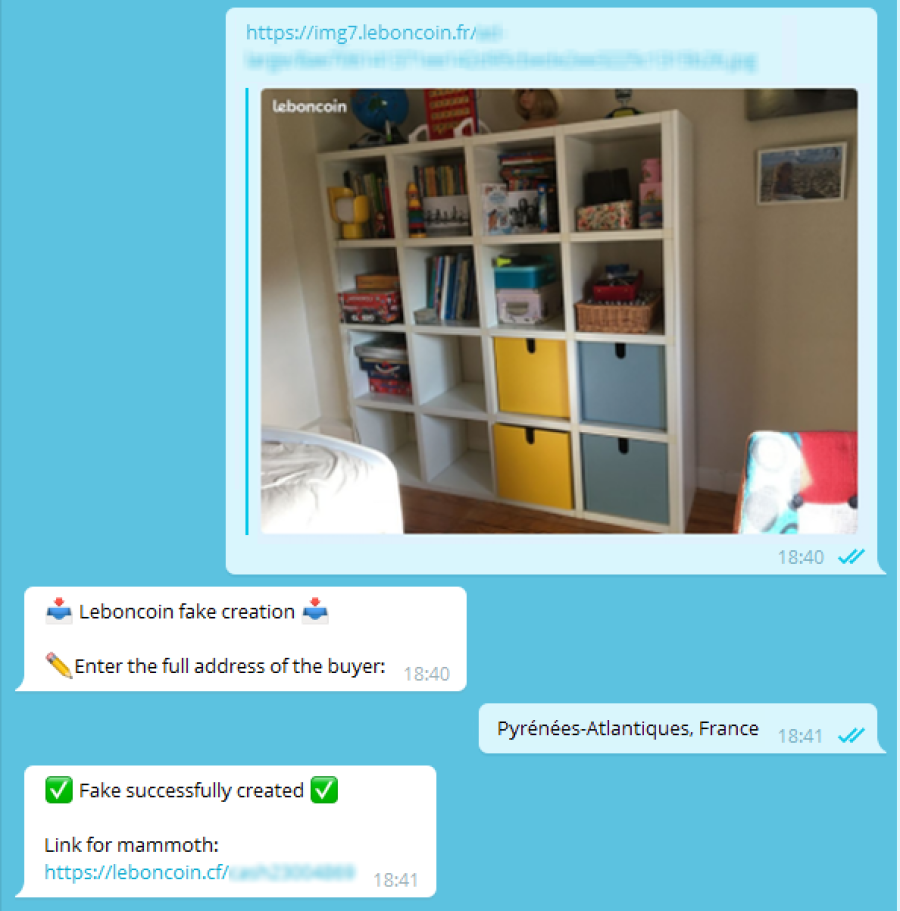

Der Betrüger gibt dann vor, sich zum Kauf und zur Lieferung zu verpflichten und verwendet einen automatisierten Telegram-Bot, um eine Phishing-Seite mit dem echten Namen, dem Foto und dem Preis der Ware zu erstellen.

Die Phishing-Seite ist innerhalb weniger Minuten fertig und kann über den Messenger an den Verkäufer des Opfers geschickt werden, wobei erklärt wird, dass alles bezahlt wurde und der Verkäufer alle Angaben überprüfen muss. Um die Zahlung zu erhalten, muss der Verkäufer dann natürlich seine Bankkartendaten eingeben.

Eine weitreichende Masche: Immobilienvermietung und Mitfahrgelegenheiten

Heutzutage haben Betrüger eine breite Palette von Lieferdienstmarken zur Auswahl, die sie für ihre Phishing-Betrügereien nutzen können. In letzter Zeit interessieren sie sich jedoch auch für Websites, auf denen Anzeigen für Autos und Autoteile, Elektronik, Immobilienvermietung und Mitfahrgelegenheiten veröffentlicht werden.

Den Betrügern ist es egal, was eine Plattform anbietet, sei es die Vermietung von Immobilien oder der Verkauf von Fahrrädern. Wichtig ist ihnen nur, dass die Website den Nutzern die Möglichkeit bietet, intern zu kommunizieren und "sichere" Geschäfte innerhalb der Website selbst abzuschließen, was es ermöglicht, den letzten Link durch einen auf einer gefälschten, aber ähnlich klingenden Domain zu ersetzen, um die Zahlung abzuschließen.

Die gleichen Gruppen, die gefälschte Websites erstellt haben, die beliebte Kurierdienste imitieren, waren auch an Angriffen auf Immobilienvermietungsdienste beteiligt. Angriffe auf Hotelbuchungs-Websites wurden während der Sommerferien häufiger, als die Menschen nur innerhalb Russlands reisen konnten. Nach den Sommerferien verlagerten die Betrüger ihren Schwerpunkt auf Immobilienvermietungsdienste. Wir können nicht ausschließen, dass ein interner Wettbewerb zwischen kriminellen Gruppen sie dazu motiviert, nach Möglichkeiten zu suchen, auf neue Weise Geld zu verdienen.

Teil 2. Kriminelle Gruppen

Das Group-IB-Team hat mehrere Gruppen aufgedeckt, die sich auf diese Art von Betrug spezialisiert haben.

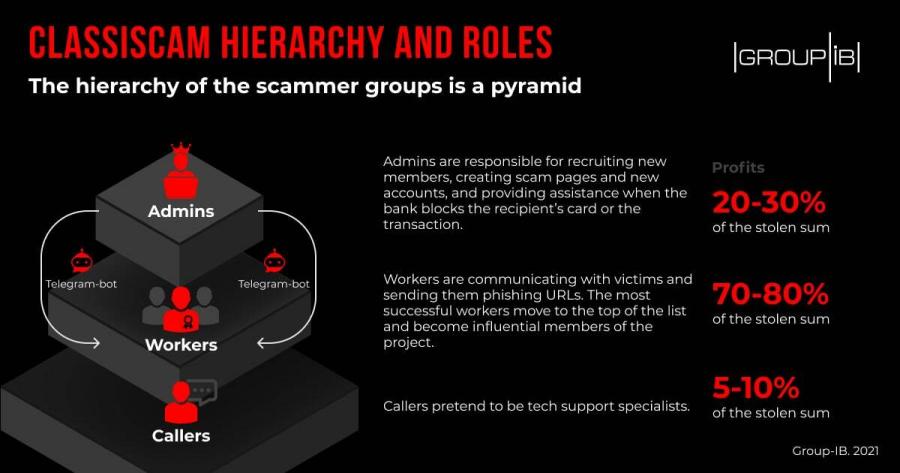

Zusammensetzung einer typischen kriminellen Gruppe:

- Admins (auch Themenstarter genannt), Gruppenorganisatoren oder Administratoren, die für die Software und die Leistung des Zahlungssystems, die Unterstützung der Nutzer und die Verteilung der Gelder verantwortlich sind;

- Angeheuerte "Arbeiter" oder "Spammer", deren Aufgabe es ist, eintägige Konten auf kostenlosen Kleinanzeigen-Websites zu registrieren, Köderanzeigen auf der Grundlage vorgefertigter Vorlagen zu erstellen, mit den Opfern über Plattform-Chat-Systeme und/oder Messenger zu kommunizieren und Phishing-Links an die Opfer zu senden;

- Sogenannte "Anrufer" oder "Erstattungsbeauftragte", die die Rolle von Kundendienstmitarbeitern eines Kurierdienstes spielen. Nachdem sie das Vertrauen des Opfers erlangt haben, schlagen sie vor, eine Rückerstattung zu veranlassen, wobei sie häufig dieselbe gefälschte Quelle verwenden. Infolgedessen wird die Karte des Opfers ein zweites Mal belastet.

- Bei der Untersuchung von Foren kamen wir zu dem Schluss, dass es Dutzende solcher krimineller Gruppen gibt, die alle danach streben, ihr Geschäft auszuweiten und neue Opfer zu gewinnen.

Eine der größten kriminellen Gruppen, die sich selbst Dreamer Money Gang (DMG) nennt, heuert beispielsweise Arbeiter über Telegram-Bots an und verspricht Ausbildungsmöglichkeiten, die "besten Domains auf dem Markt" und schnelle Zahlungen ohne versteckte Zinsen. Die DMG verdient etwa 3.000 Dollar pro Tag.

Das Einkommen einer anderen kriminellen Gruppe ist Anfang 2020 in die Höhe geschnellt: von 10.600 Dollar (Januar) über 47.320 Dollar (Februar) und 83.825 Dollar (März) auf 120.328 Dollar (April).

Haben Sie sich jemals gefragt, wie Betrüger Finanzkonten führen?

Alle von Arbeitnehmern abgeschlossenen Geschäfte und Transaktionen werden in einem Telegram-Bot angezeigt: der Betrag, die Zahlungsnummer und der Nutzername des Arbeiters.

Einer der Chat-Bots enthält zahlreiche Überweisungen für Beträge zwischen 100 und 900 Dollar. Das Geld wird zunächst auf das Konto des Administrators überwiesen, der die Einnahmen dann unter den übrigen Gruppenmitgliedern verteilt.

Die Arbeiter erhalten in der Regel 70-80 % des Transaktionsbetrags als Kryptowährung, wobei die Administratoren das Geld schnell in ihre Kryptowährungs-Geldbörsen einzahlen. Die Administratoren behalten in der Regel etwa 20-30 % des Einkommens.

Betrügereien mit "Rückerstattungen" werden von so genannten "Anrufern" und "Rückerstattern" durchgeführt, die die Rolle von Kundendienstmitarbeitern von Kurierdiensten spielen. Nachdem sie das Opfer per Telefon oder Messenger kontaktiert haben, bieten sie an, die Erstattung zu bearbeiten, was in Wirklichkeit bedeutet, dass die Karte des Opfers ein zweites Mal belastet wird.

Für ihre Dienste erhalten die "Anrufer" entweder einen festen Betrag oder einen Prozentsatz der gestohlenen Summe, in der Regel zwischen 5 und 20 %. Diese Rolle wird nur selten von Arbeitnehmern übernommen, da sie besondere Fähigkeiten erfordert, wie z. B. fundierte Kenntnisse von Social-Engineering-Techniken, eine klare Stimme und die Fähigkeit, selbst die unerwartetsten Fragen eines zweifelhaften Käufers schnell zu beantworten.

Nach der Analyse von Nachrichten über Zahlungen in Chatbots stellten die Analysten von Group-IB fest, dass sich 20 von 40 aktiven Gruppen auf Europa und die USA konzentrieren. Sie verdienen im Durchschnitt rund 60.000 US-Dollar pro Monat, wobei die Einkommen von Gruppe zu Gruppe stark variieren können. Insgesamt beläuft sich das monatliche Gesamteinkommen der 40 aktivsten kriminellen Gruppen auf schätzungsweise mindestens 522.731 US-Dollar pro Monat.

Teil 3. Automatisierung und Aufstockung

Neben dem Betrug mit Social-Engineering-Techniken müssen die Betrüger auch technische Probleme lösen. Sie müssen: (i) Domänen registrieren, die ähnlich wie die Domänennamen von Lieferfirmen klingen, und Phishing-Seiten erstellen, (ii) verhindern, dass der 900-Fehler bei Zahlungsdiensten auftritt, d. h. wenn eine Bank einen Vorgang oder eine Karte sperrt, auf die die Betrüger versuchen, Geld zu überweisen, und (iii) neue Konten anmelden und neue Telefonnummern kaufen. Darüber hinaus müssen die Betrüger neue Mitarbeiter rekrutieren, neue Phishing-Ressourcen schaffen, technische Unterstützung leisten und vieles mehr.

Die meisten der oben genannten Aufgaben können mit Telegram-Bots erledigt werden. Dank letzterer müssen Betrüger keine Seiten mehr erstellen, um Phishing-Seiten zu generieren, oder sogenannte "Admins". Alles, was die Mitarbeiter jetzt tun müssen, ist, einen Link zum Köderprodukt in den Chat-Bot einzugeben, der dann ein umfassendes Phishing-Set generiert: Links zum Kurierdienst, zur Zahlung und zur Rückerstattung.

Darüber hinaus verfügt Telegram über ein eigenes 24/7-Supportteam, und es gibt Online-Shops, die alles verkaufen, was ein Betrüger brauchen könnte: Konten auf Werbe-Websites, Telefone, elektronische Geldbörsen, gezielte E-Mail-Werbung, Verkauf von anderen Betrügereien und vieles mehr - sogar juristische Dienstleistungen, falls der Betrüger einen Anwalt braucht.

Derzeit sind mehr als 5.000 Betrüger in 40 der aktivsten Chats registriert.

Es gibt mehr als zehn Arten von Telegram-Bots, die Seiten erstellen, die Marken in Bulgarien, der Tschechischen Republik, Frankreich, Polen und Rumänien imitieren. Für jede Marke und Seite schreiben die Betrüger Vorlagenskripte und Anweisungen, die Neulingen helfen, sich bei neuen Plattformen anzumelden und mit den Opfern in der Landessprache zu kommunizieren.

Infolgedessen haben sich die Phishing-Seiten qualitativ verbessert und sind einfacher zu erstellen, und die Betrüger erhalten immer mehr Unterstützung. All diese Faktoren haben dazu geführt, dass der Betrug auf Kleinanzeigen-Websites sprunghaft angestiegen ist, und immer mehr Betrüger wollen sich an einer so einfachen, aber lukrativen Tätigkeit beteiligen.

Unten sehen Sie ein Beispiel für einen der Telegram-Chatbots:

Neulinge registrieren sich über Telegram-Bots, in Untergrundforen oder direkt beim Administrator (TC). Es gibt sowohl offene als auch geschlossene Gruppenchats.

Werfen wir einen Blick auf die geschlossenen Chats. Um bei einem Betrug mitzumachen, muss man ein Anwerbungsverfahren über einen Telegram-Bot durchlaufen, in dessen Rahmen dem Kandidaten Fragen zu seiner Erfahrung mit Betrug und anderen Bereichen gestellt werden, woher er von dem Betrug weiß und ob er ein Profil in einem Untergrundforum hat. Die Überprüfung von Profilen in Untergrundforen dient höchstwahrscheinlich dazu, die Kandidaten und ihren Ruf zu überprüfen und festzustellen, ob sie in Schlichtungsverfahren verwickelt waren, die von Betrügern zur Beilegung von Streitigkeiten genutzt werden, z. B. wenn ein Admin (TC) einem Arbeiter nicht die vereinbarte Summe für ein Classiscam-Programm zahlt.

Nachdem die Arbeitnehmer den Registrierungsprozess abgeschlossen haben, erhalten sie Zugang zu drei Chats: einem Informations-Chat (Einzelheiten zum Projekt, Pläne, Anweisungen), einem Arbeitnehmer-Chat (Betrüger kommunizieren miteinander, tauschen Erfahrungen aus und besprechen Projekte) und einem Finanz-Chat (Zahlungsberichte). Es ist erwähnenswert, dass Chats über Zahlungen öffentlich zugänglich sind - es ist wahrscheinlich, dass sie zu Werbezwecken genutzt werden, um neue Kandidaten zu gewinnen.

Es werden Statistiken über die Zahlungen der Arbeitnehmer geführt, und die Spitzenverdiener werden in eine öffentlich zugängliche Liste der Spitzenverdiener aufgenommen. Außerdem erhalten sie Zugang zu einem VIP-Chat für Spitzenkräfte und zu VIP-Skripten (z. B. für Arbeiten in den Vereinigten Staaten oder Europa), die weniger erfolgreichen Betrügern nicht zur Verfügung stehen.

Darüber hinaus gibt es gesonderte Chats für Anrufer, in denen sie Anleitungen und Richtlinien finden, wie sie mit Opfern sprechen können.

Teil 4. Classiscam exportieren

Group-IB und Unternehmen, die Lieferdienste und Werbeplattformen besitzen, haben aktiv gegen Betrüger gekämpft, was im Frühjahr 2020 dazu führte, dass kriminelle Gruppen von Russland in die GUS und europäische Länder abwanderten. Infolgedessen begannen die Betrüger, nach neuen Nischenmärkten zu suchen, wie es mit dem Auftauchen von Phishing-Websites geschah, die Immobilienvermietung und Buchmacherdienste imitierten. Der russische Internetraum wurde erneut zu einem Testfeld und half den Betrügern, ihre kriminellen Geschäfte auf die internationale Bühne auszuweiten.

Im Jahr 2020 waren bereits Angriffe auf ausländische Marken zu verzeichnen - Software zur Erstellung von Phishing-Seiten war in geschlossenen Gemeinschaften für Betrüger mit Berufserfahrung erhältlich, auch wenn es sich dabei um seltene Einzelfälle handelte.

Mitte Februar 2020 tauchte in Foren ein Inserat für frei zugängliche Telegram-Bots auf, das die Möglichkeit versprach, Phishing-Formulare für die ukrainische Version von OXL, einer kostenlosen Kleinanzeigen-Website, zu erstellen.

Im Mai 2020 erschien neben der ukrainischen auch eine rumänische Version der OXL-Website. Anfang August tauchten bulgarische und kasachische Versionen der OXL-Website in offenen Telegram-Bots auf.

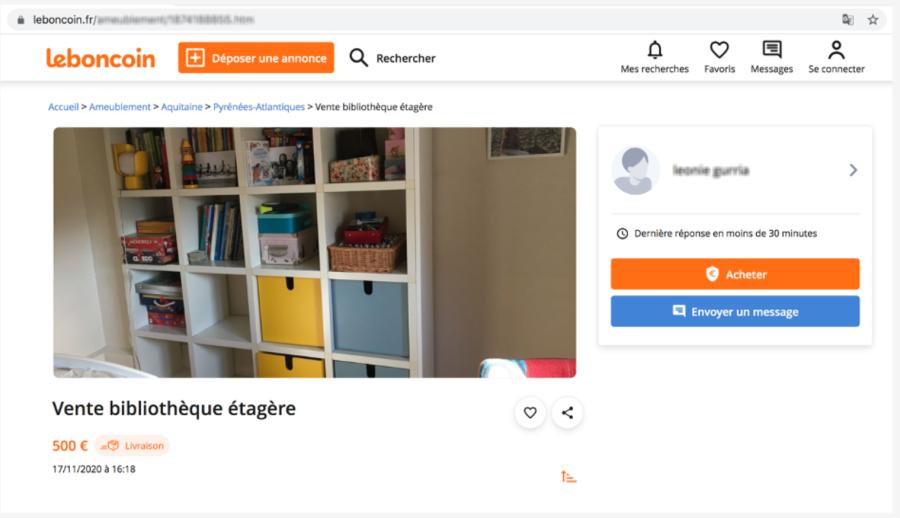

Die Betrüger beschränkten sich nicht darauf, das System in den GUS-Ländern zu starten. Ende August tauchte in beliebten Telegram-Bots ein Betrug mit der beliebten französischen Website für kostenlose Kleinanzeigen Leboncoin auf.

Bald darauf erschien auch die polnische Version des OXL-Website-Betrugs.

Europäische Marken wurden aktiv zu Telegram-Bots hinzugefügt. Ende November tauchten Phishing-Formulare auf der polnischen E-Commerce-Website Allegro und der tschechischen Website für kostenlose Kleinanzeigen Sbazar auf.

Es ist erwähnenswert, dass Betrügereien mit europäischen und US-amerikanischen Marken schwieriger durchzuführen sind als in den GUS-Ländern. Russischsprachige Betrüger stoßen auf Sprachprobleme und Schwierigkeiten bei der Verifizierung von Konten auf Websites, was den Kauf gestohlener persönlicher Dokumente und Telefonnummern in Foren und Communities erfordert. Admins haben Schwierigkeiten, Kredit- und Debitkarten in Fremdwährung mit Telegram-Bots zu verknüpfen. Zu diesem Zweck müssen sie erfahrene Geldkuriere anheuern - Proxys, die Geld empfangen und abheben.

Für jede Marke schreiben Betrüger Anleitungen und Richtlinien, um Neulingen zu helfen, sich bei ausländischen Plattformen anzumelden und mit den Opfern in deren Muttersprache zu kommunizieren.

Teil 5. Wie kann man Classiscam bekämpfen?

Russischsprachige Classiscammer wandern nach Europa und in die USA aus, um mehr Geld zu verdienen und das Risiko, erwischt zu werden, zu verringern. Um den Betrug zu bekämpfen, müssen Unternehmen, die Zustelldienste anbieten und kostenlose Kleinanzeigen-Websites betreiben, ihre Bemühungen verstärken und fortschrittliche Technologien zum Schutz vor digitalen Risiken einsetzen, um kriminelle Gruppen schnell aufzuspüren und auszuschalten.

Empfehlungen für Marken

- Anders als in Russland, wo Lieferdienste, kostenlose Kleinanzeigen und Immobilienvermietungs-Websites als erste von Classiscam heimgesucht wurden, ist eine überwältigende Anzahl von Nutzern und Sicherheitsmitarbeitern internationaler Unternehmen noch nicht bereit, sich gegen solche Betrugsversuche zu wehren.

- Die klassischen Überwachungs- und Blockierungstechniken reichen nicht mehr aus, um solche fortgeschrittenen Betrügereien zu bekämpfen. Stattdessen ist es von entscheidender Bedeutung, die gegnerische Infrastruktur mit Hilfe von KI-gesteuerten Systemen zum Schutz vor digitalen Risiken zu identifizieren und zu blockieren (weitere Informationen unter: https: //www.group-ib.com/digital-risk-protection.html), deren Datenbanken regelmäßig mit Informationen über die gegnerische Infrastruktur, Techniken, Taktiken und neue Betrugsmethoden angereichert werden.

- Einsatz spezieller Systeme zum Schutz vor digitalen Risiken, die dabei helfen, neue gefälschte Domains, betrügerische Werbung und Phishing-Seiten proaktiv zu erkennen.

- Stellen Sie sicher, dass Untergrundforen kontinuierlich auf Informationen über Versuche, Ihre Marke für illegale Zwecke zu nutzen, überprüft werden.

- Analysieren Sie Phishing-Angriffe, um sie einer bestimmten kriminellen Gruppe zuzuordnen, die Identitäten der Betrüger aufzudecken und die Täter vor Gericht zu stellen. - Wenn Sie oder Ihr Unternehmen Opfer eines Betrugs geworden sind, wenden Sie sich sofort an die Polizei und informieren Sie das technische Support-Team der Website über den Vorfall und teilen Sie alle Korrespondenz mit, die Sie mit den Betrügern geführt haben. Sie können jeden Betrugsfall an CERT-GIB 24/7 hier oder per E-Mail an response@cert-gib.com melden.

Empfehlungen für Benutzer

- Bevor Sie Ihre Zahlungskartendaten in ein Formular eingeben, überprüfen Sie die URL und googeln Sie sie, um zu sehen, wann sie erstellt wurde. Wenn die Seite erst ein paar Monate alt ist, handelt es sich mit hoher Wahrscheinlichkeit um einen Betrug oder eine Phishing-Seite. Vertrauen Sie nur offiziellen Websites.

- Große Preisnachlässe auf Elektronikartikel können genau das sein: zu schön, um wahr zu sein. Sie deuten wahrscheinlich auf ein Köderprodukt oder eine von Betrügern erstellte Phishing-Seite hin. Seien Sie vorsichtig.

- Wechseln Sie bei der Nutzung von Diensten für die Vermietung oder den Verkauf von neuen und gebrauchten Waren nicht zu Messengern. Bleiben Sie bei Ihrer gesamten Kommunikation im offiziellen Chat.

- Bestellen Sie keine Waren und stimmen Sie keinen Geschäften zu, die eine Vorauszahlung erfordern. Bezahlen Sie erst, nachdem Sie die Ware erhalten haben und sich vergewissert haben, dass alles ordnungsgemäß funktioniert.

Dieser Artikel wurde von Evgeny Ivanov, Head of CERT-GIB Detection and Response Unit ,und Yakov Kravtsov, Deputy Head of Special Projects, Group-IB Digital Risk Protection Team,verfasst .

Er wurde früher von Group-IB veröffentlicht (Link: https://www.group-ib.com/blog/classiscam)

Melden Sie einen Betrug!

Sind Sie auf eine Falschmeldung hereingefallen und haben ein gefälschtes Produkt gekauft? Melden Sie die Seite und warnen Sie andere!

Betrugskategorien

Hilfe und Informationen

Top Safety Picks

Your Go-To Tools for Online Safety

- ScamAdviser App - iOS : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on iOS

- ScamAdviser App - Android : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on Android.

- NordVPN : NordVPN keeps your connection private and secure whether you are at home, traveling, or streaming from another country. It protects your data, blocks unwanted ads and trackers, and helps you access your paid subscriptions anywhere. Try it Today!

Beliebte Geschichten

Mit dem zunehmenden Einfluss des Internets nimmt auch die Verbreitung von Online-Betrug zu. Es gibt Betrüger, die mit allen möglichen Behauptungen versuchen, ihre Opfer online in die Falle zu locken - von gefälschten Investitionsmöglichkeiten bis hin zu Online-Shops - und das Internet ermöglicht es ihnen, von jedem Ort der Welt aus anonym zu agieren. Die Fähigkeit, Online-Betrügereien zu erkennen, ist eine wichtige Fähigkeit, da die virtuelle Welt immer mehr zu einem Teil aller Aspekte unseres Lebens wird. Die folgenden Tipps helfen Ihnen, die Anzeichen zu erkennen, die darauf hindeuten, dass es sich bei einer Website um einen Betrug handeln könnte. Gesunder Menschenverstand: Zu gut, um wahr zu sein Wenn Sie online nach Waren suchen, kann ein tolles Angebot sehr verlockend sein. Eine Gucci-Tasche oder ein neues iPhone für die Hälfte des Preises? Wer würde bei so einem Angebot nicht zugreifen wollen? Das wissen auch die Betrüger und versuchen, diese Tatsache auszunutzen. Wenn ein Online-Angebot zu gut aussieht, um wahr zu sein, sollten Sie zweimal nachdenken und die Dinge doppelt überprüfen. Am einfachsten ist es, wenn Sie das gleiche Produkt auf konkurrierenden Websites (denen Sie vertrauen) nachsehen. Wenn der Preisunterschied sehr groß ist, sollten Sie vielleicht lieber den Rest der Website überprüfen. Überprüfen Sie die Links zu sozialen Medien Soziale Medien sind heutzutage ein wichtiger Bestandteil von E-Commerce-Unternehmen, und die Verbraucher erwarten oft, dass Online-Shops auch in den sozialen Medien präsent sind. Betrüger wissen das und fügen o

Das Schlimmste ist also eingetreten - Sie stellen fest, dass Sie Ihr Geld zu schnell ausgegeben haben und dass die Website, die Sie benutzt haben, ein Betrug war - was nun? Nun, zunächst einmal sollten Sie nicht verzweifeln! Wenn Sie glauben, dass Sie betrogen wurden, ist die erste Anlaufstelle, wenn Sie ein Problem haben, einfach um eine Rückerstattung zu bitten. Dies ist der erste und einfachste Schritt, um festzustellen, ob Sie es mit einem echten Unternehmen oder mit Betrügern zu tun haben. Leider ist es nicht so einfach, sein Geld von einem Betrüger zurückzubekommen, indem man einfach fragt. Wenn Sie es tatsächlich mit Betrügern zu tun haben, variiert das Verfahren (und die Chance), Ihr Geld zurückzubekommen, je nach der von Ihnen verwendeten Zahlungsmethode. PayPal Debitkarte/Kreditkarte Banküberweisung Überweisung Google Pay Bitcoin PayPal Wenn Sie PayPal verwendet haben, haben Sie gute Chancen, Ihr Geld zurückzubekommen, wenn Sie betrogen wurden. Auf der Website von PayPal können Sie innerhalb von 180 Kalendertagen nach Ihrem Kauf eine Beschwerde ein reichen. Bedingungen für die Einreichung einer Anfechtung: Die einfachste Situation ist, dass Sie bei einem Online-Shop bestellt haben und die Ware nicht angekommen ist. In diesem Fall sagt PayPal Folgendes: "Wenn Ihre Bestellung nie ankommt und der Verkäufer keinen Versand- oder Liefernachweis erbringen kann, erhalten Sie eine vollständige Rückerstattung. So einfach ist das." Der Betrüger hat Ihnen einen völlig anderen Artikel geschickt. Sie haben zum Beispiel eine PlayStation 4 bestellt, aber stattdessen n