Dentro de Classiscam: Una red rusa de fraude que roba dinero y datos de pago

Autor: Group-IB

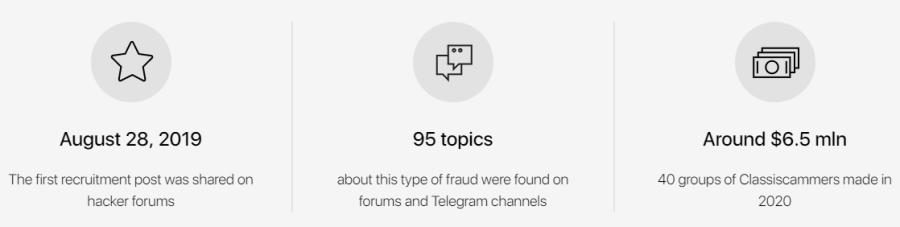

Estafadores de habla rusa han estado atacando masivamente a usuarios de mercados y clasificados. El Equipo de Respuesta a Emergencias Informáticas de Group-IB (CERT-GIB) y los especialistas en Protección frente a Riesgos Digitales bautizaron la estafa como "Classiscam" tras observarla por primera vez en Rusia en el verano de 2019. El pico de actividad se registró en la primavera de 2020: se atribuyó a la pandemia de Covid-19 y el consiguiente cambio al trabajo remoto y el aumento de las compras en línea y el uso de servicios de mensajería. En verano de 2020, el CERT-GIB desmontó 280 páginas de phishing de Classiscam que ofrecían falsos servicios de mensajería, y en diciembre ese número se había multiplicado por 10 y superado las 3.000 páginas.

La investigación, que duró varios meses, dio como resultado el informe sobre los Classiscammers que migraban de Rusia a Europa y Estados Unidos.

Más de 40 grupos delictivos, entre ellos 20 grandes, tienen ahora como objetivo usuarios y marcas de Bulgaria, Estados Unidos, Francia, Kazajstán, Kirguistán, Polonia, República Checa, Rumanía, Ucrania y Uzbekistán. Se cree que todos los grupos delictivos que recurren a este esquema de fraude ganan más de 6 millones de dólares al año, cifra que probablemente irá en aumento.

La historia comenzó una tarde de abril de 2020, cuando Evgeny Ivanov estaba de guardia en el CERT-GIB. Estaba revisando solicitudes y mensajes de clientes, muchos de los cuales eran quejas de usuarios sobre un popular servicio de reparto.

Tras revisar las quejas y la información compartida por los usuarios, quedó claro qué tenían en común todos los recursos:

- Eran copias de sitios web oficiales.

- Las páginas de pago de varios servicios falsos eran idénticas a las reales, salvo por los logotipos.

- Algunos ejemplos de subdominios de sitios web contenían más de una página de phishing.

Decidimos investigar el incidente con más detalle y dimos con un anuncio que buscaba reclutar miembros en una estafa. La información que encontramos fue sorprendente incluso para nosotros, un equipo de analistas que creía haberlo visto todo. La estafa parecía de gran alcance y los autores parecían lo bastante arrogantes como para creer que podían salirse con la suya.

Durante la primera parte de nuestra investigación, recopilamos detalles y documentamos cuidadosamente todo lo relacionado con el esquema y sus participantes: tendencias, comentarios en foros, capturas de pantalla de pagos, comentarios y canales de Telegram abiertos. Examinamos los perfiles de administradores y trabajadores en los foros y descubrimos conexiones utilizando la herramienta de análisis de redes gráficas de Group-IB . Las quejas de los usuarios, que incluían correspondencia con los estafadores, fueron de gran ayuda para nuestra investigación.

Veamos lo que encontramos.

Primera parte. Classiscam: Etapas y descripción

En las primeras fases de la estafa, los estafadores utilizaron un método relativamente sencillo: crearon anuncios señuelo en mercados y clasificados y utilizaron técnicas de ingeniería social para convencer a los usuarios de que pagaran los productos transfiriendo dinero a tarjetas bancarias. Los estafadores utilizaban todos los trucos típicos: precios bajos, descuentos, regalos, tiempo limitado para realizar las compras, hablar de condiciones de orden de llegada y otras tácticas similares. Diferentes grupos iban y venían, pero una cosa permanecía constante: los estafadores conseguían su dinero, mientras que los usuarios no conseguían sus productos.

Los propietarios de las plataformas respondieron introduciendo "garantías": sistemas electrónicos de seguridad para los pagos en línea en virtud de los cuales la plataforma "congelaba" la transferencia de dinero hasta que el comprador recibía la mercancía. El vendedor sólo recibía el pago cuando el comprador declaraba no tener ninguna queja. Además, los sistemas de seguridad de la plataforma bloqueaban los enlaces a páginas de phishing enviados por los estafadores.

Al final, los estafadores encontraron la forma de saltarse las medidas de seguridad. Utilizaron herramientas automatizadas para generar páginas de phishing y perfeccionaron el mecanismo de fraude. Examinemos en detalle cómo funciona el esquema.

- Ofertas demasiado buenas para ser verdad

Tras registrar nuevas cuentas o utilizar las comprometidas en sitios web de clasificados gratuitos, los estafadores publican ofertas que son demasiado buenas para ser verdad: mercancías a bajo precio dirigidas a diversos públicos objetivo. La mercancía "en venta" incluye cámaras, consolas de videojuegos, ordenadores portátiles, teléfonos inteligentes, motosierras, sistemas de sonido para coches, máquinas de coser, artículos de colección, accesorios de pesca, bebidas deportivas, etc.

- Contacto con las víctimas

Después de que los usuarios contacten con los estafadores a través del sistema de chat de la plataforma online, los estafadores sugieren cambiar a mensajeros como WhatsApp y Viber para discutir los detalles de la compra y la entrega.

- Preparación del trato

En el mensajero, los estafadores piden a la víctima su nombre completo, dirección y número de teléfono, supuestamente para rellenar un formulario de entrega en el sitio web de la empresa de mensajería.

- Pago a través de un recurso de phishing

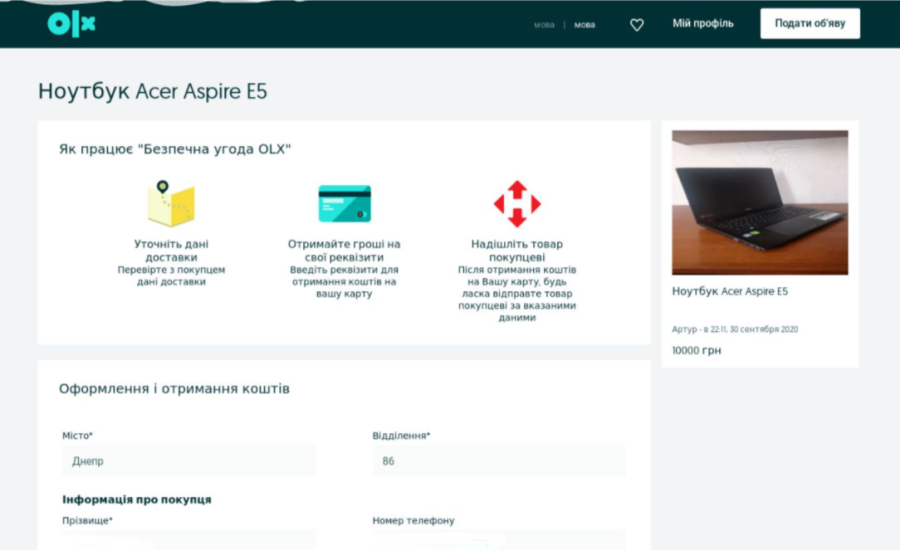

A continuación, envían al usuario enlaces a un recurso de phishing que imita a la perfección el sitio web oficial de un popular servicio de mensajería. El enlace dirige a una página en la que aparecen todos los datos facilitados por la víctima, a la que se pide que los verifique y luego complete el pago.

- Un reembolso que nunca llega

Algunas personas caen víctimas de la estafa dos veces: son engañadas para solicitar un reembolso que nunca se realiza. Al cabo de un tiempo, se informa al comprador de que ha habido un incidente en la oficina de correos. Los estafadores se inventan diversas historias: por ejemplo, que un empleado de Correos fue sorprendido robando y que la policía ha confiscado la mercancía, por lo que el comprador debe rellenar una solicitud de reembolso. Por supuesto, en lugar de abonarse, el importe se carga por segunda vez en la tarjeta de la víctima.

- Estafa inversa

Con el tiempo, apareció una nueva variante de la estafa en la que los estafadores desempeñaban el papel de compradores en lugar de vendedores.

Los llamados trabajadores buscan anuncios de venta de bienes en sitios web de anuncios clasificados gratuitos. Las condiciones que debe cumplir un anuncio incluyen que el vendedor desee ser contactado por teléfono y comparta su número de teléfono, y que la mercancía esté disponible para su entrega.

El estafador se pone en contacto con el vendedor a través de un popular servicio de mensajería de terceros, eludiendo así el sistema de chat seguro de la plataforma en línea, y le pregunta si la mercancía aún está disponible.

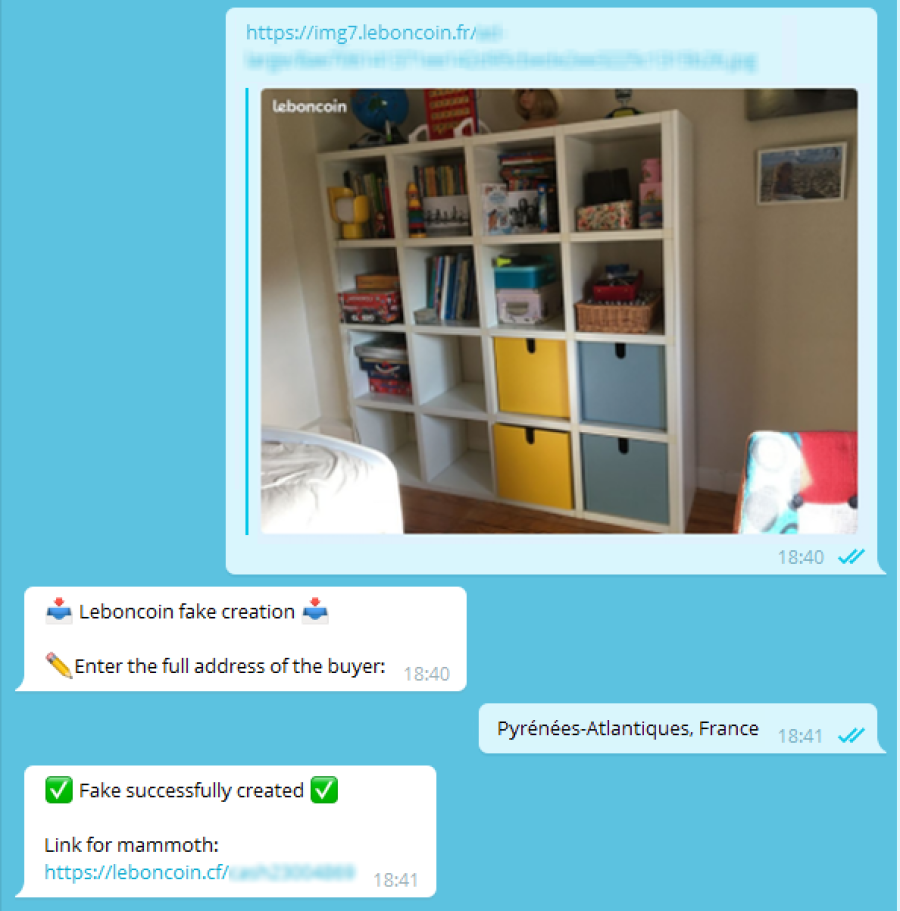

A continuación, el estafador afirma comprometerse a la compra y entrega y utiliza un bot automatizado de Telegram para generar una página de phishing con el nombre real, la fotografía y el precio de los productos.

La página de phishing está lista en cuestión de minutos y puede enviarse a la víctima-vendedor a través del mensajero, explicando que todo ha sido pagado y que el vendedor debe verificar todos los detalles. Por supuesto, para recibir el pago, el vendedor debe introducir los datos de su tarjeta bancaria.

Una estafa de gran alcance: alquiler de inmuebles y viajes compartidos

Hoy en día, los estafadores disponen de una amplia gama de marcas de servicios de entrega entre las que elegir para utilizarlas en sus estafas de phishing. Sin embargo, últimamente también se han interesado por los sitios web utilizados para publicar anuncios de coches y piezas de recambio, electrónica, alquiler de propiedades y servicios de vehículos compartidos.

A los estafadores les da igual lo que ofrezca una plataforma, ya sea alquiler de propiedades o venta de bicicletas. Lo que sí les importa es que el sitio web ofrezca a los usuarios la posibilidad de comunicarse internamente y cerrar tratos "seguros" dentro del propio sitio, lo que permite sustituir el enlace final por otro en un dominio falso pero de apariencia similar para completar el pago.

Los mismos grupos que crearon sitios web falsos imitando servicios de mensajería populares participaron en ataques contra servicios de alquiler de propiedades. Los ataques a sitios web de reservas hoteleras se hicieron más comunes durante las vacaciones de verano, cuando la gente sólo podía viajar dentro de Rusia. Después del verano, los estafadores se centraron en los servicios de alquiler de propiedades. No podemos descartar una competencia interna entre grupos delictivos que les motive a buscar oportunidades de ganar dinero de nuevas formas.

Segunda parte. Grupos delictivos

El equipo de Group-IB descubrió varios grupos especializados en este tipo de fraude.

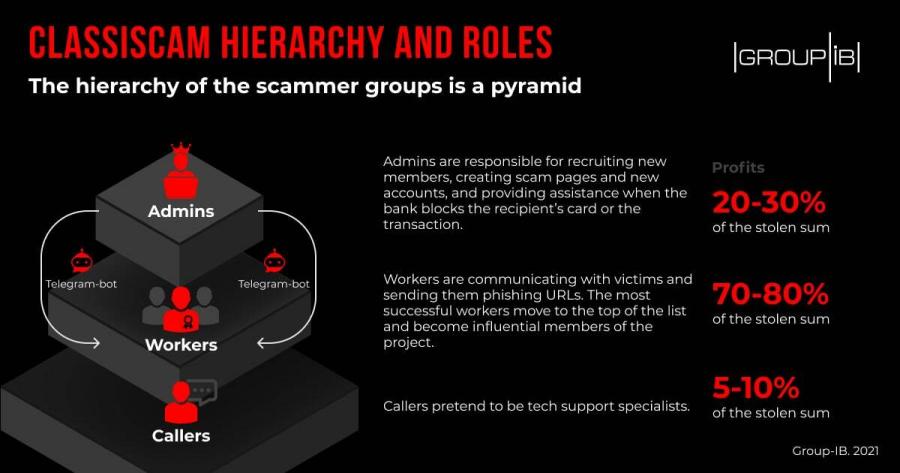

Composición de un grupo delictivo típico:

- Administradores (también conocidos como iniciadores de temas), organizadores de grupos o administradores, que son responsables del software y del funcionamiento del sistema de pago, de proporcionar asistencia a los usuarios y de distribuir los fondos;

- Los "trabajadores" o "spammers" contratados, cuyo trabajo consiste en registrar cuentas de un día en sitios web de anuncios clasificados gratuitos, crear anuncios señuelo basados en plantillas ya preparadas, comunicarse con las víctimas a través de sistemas de chat de plataforma y/o mensajeros, y enviar enlaces de phishing a las víctimas;

- Los llamados "callers" o "refunders", que desempeñan el papel de agentes de atención al cliente de servicios de mensajería. Tras ganarse la confianza de la víctima, le proponen gestionar el reembolso, a menudo utilizando el mismo recurso falso. Como resultado, la tarjeta de la víctima sufre un segundo cargo.

- Al investigar los foros, llegamos a la conclusión de que existen decenas de grupos delictivos de este tipo, todos los cuales se esfuerzan por ampliar su negocio y atraer a nuevas víctimas.

Uno de los mayores grupos delictivos, por ejemplo, que se hace llamar Dreamer Money Gang (DMG), contrata trabajadores a través de bots de Telegram y promete oportunidades de formación, los "mejores dominios del mercado" y pagos rápidos sin intereses ocultos. DMG gana unos 3.000 dólares al día.

Los ingresos de otro grupo criminal se dispararon a principios de 2020: de 10.600 dólares (enero) a 47.320 dólares (febrero), a 83.825 dólares (marzo) y a 120.328 dólares (abril).

¿Te has preguntado alguna vez cómo llevan los defraudadores sus cuentas financieras?

Todos los tratos y transacciones completados por los trabajadores se muestran en un bot de Telegram: el importe, el número de pago y el nombre de usuario del trabajador.

Uno de los bots de chat contiene numerosas transferencias por sumas que oscilan entre 100 y 900 dólares. El dinero se ingresa primero en la cuenta del administrador, que luego distribuye los ingresos entre el resto de miembros del grupo.

Los trabajadores suelen recibir el 70-80% del importe de la transacción en forma de criptodivisa, y los administradores ingresan rápidamente el dinero en sus carteras de criptodivisas. Los administradores suelen quedarse con alrededor del 20-30% de los ingresos.

Las estafas relacionadas con "reembolsos" son llevadas a cabo por los llamados "callers" y "refunders", que desempeñan el papel de agentes de atención al cliente de servicios de mensajería. Tras ponerse en contacto con la víctima por teléfono o mensajería, ofrecen tramitar el reembolso, lo que en realidad significa que la tarjeta de la víctima se carga una segunda vez.

Por sus servicios, los "llamadores" cobran una cantidad fija o un porcentaje de la suma robada, normalmente entre el 5% y el 20%. Los trabajadores rara vez desempeñan este papel, ya que requiere habilidades especializadas, como un profundo conocimiento de las técnicas de ingeniería social, una voz clara y la capacidad de responder rápidamente incluso a las preguntas más inesperadas que pueda plantear un comprador dudoso.

Tras analizar los mensajes relativos a pagos en bots de chat, los analistas de Group-IB se dieron cuenta de que 20 de los 40 grupos activos se centraban en Europa y Estados Unidos. Ganan unos 60.000 dólares al mes de media, aunque los ingresos pueden variar mucho de un grupo a otro. En conjunto, se calcula que los ingresos mensuales totales de 40 de los grupos delictivos más activos ascienden al menos a 522.731 dólares al mes.

Tercera parte. Automatización y ampliación

Además de recurrir al fraude con técnicas de ingeniería social, los estafadores también deben resolver problemas técnicos. Deben: (i) registrar dominios que suenen similares a los de las empresas de reparto y crear páginas de phishing, (ii) evitar que se produzca el error 900 en los servicios de pago, es decir, cuando un banco bloquea una operación o tarjeta a la que los estafadores intentan transferir dinero, y (iii) dar de alta nuevas cuentas y comprar nuevos números de teléfono. Además, los estafadores deben reclutar nuevos trabajadores, crear nuevos recursos de phishing, proporcionar soporte técnico, etc.

La mayoría de las tareas anteriores pueden realizarse utilizando bots de Telegram. Gracias a estos últimos, los estafadores ya no necesitan crear páginas para generar páginas de phishing, o los llamados "administradores". Todo lo que tienen que hacer ahora los trabajadores es soltar un enlace al producto cebo en el bot de chat, que entonces genera un conjunto completo de phishing: enlaces al servicio de mensajería, al pago y a las páginas de reembolso.

Además, Telegram tiene su propio equipo de soporte 24/7 y hay tiendas online que venden todo lo que un estafador pueda necesitar: cuentas en sitios web publicitarios, teléfonos, monederos electrónicos, envíos de correos electrónicos dirigidos, venta de otras estafas y mucho más, incluso servicios legales en caso de que el estafador necesite un abogado.

Actualmente, más de 5.000 estafadores están registrados en 40 de los chats más activos.

Hay más de diez tipos de bots de Telegram que crean páginas imitando marcas en Bulgaria, la República Checa, Francia, Polonia y Rumanía. Para cada marca y página, los estafadores escriben guiones de plantilla e instrucciones que ayudan a los trabajadores novatos a registrarse en nuevas plataformas y a comunicarse con las víctimas en el idioma local.

Como resultado, las páginas de phishing han mejorado en calidad y son más fáciles de crear, y los estafadores reciben cada vez más apoyo. Todos los factores mencionados han provocado que el fraude en los sitios web de anuncios clasificados se haya disparado, y cada vez más estafadores quieren participar en una actividad tan fácil y lucrativa a la vez.

A continuación se muestra el ejemplo de uno de los chat-bots de Telegram:

Los trabajadores novatos se registran a través de bots de Telegram, en foros clandestinos o directamente a través del administrador (TC). Hay chats de grupo abiertos y cerrados.

Echemos un vistazo a los chats cerrados. Para participar en una estafa, es necesario pasar por un procedimiento de reclutamiento a través de un bot de Telegram, como parte del cual se hacen preguntas al candidato sobre su experiencia en estafas y otras áreas, sobre dónde se enteró de la estafa y si tiene perfil en algún foro clandestino. La revisión de los perfiles en foros clandestinos se hace con toda probabilidad para examinar a los candidatos y su reputación y comprobar si han estado implicados en algún procedimiento de arbitraje, que los estafadores utilizan para resolver disputas como, por ejemplo, que un administrador (TC) no pague a un trabajador la suma acordada por un esquema de Classiscam.

Una vez que los trabajadores han completado el proceso de registro, reciben acceso a tres chats: un chat de información (detalles sobre el proyecto, planes, instrucciones), un chat de trabajadores (los estafadores se comunican entre sí, comparten experiencias y discuten proyectos) y un chat financiero (informes de pago). Cabe señalar que los chats sobre pagos están a disposición del público, por lo que es probable que se utilicen con fines publicitarios para atraer a nuevos candidatos.

Se mantienen estadísticas sobre los pagos de los trabajadores y los que más ganan se incluyen en una lista pública de los que más ganan. También reciben acceso a un chat VIP para los mejores trabajadores y a guiones VIP (por ejemplo, para trabajar en Estados Unidos o Europa), que no están disponibles para los estafadores menos fructíferos.

Además, hay chats separados para los que llaman en los que pueden encontrar instrucciones y directrices sobre cómo hablar con las víctimas.

Parte 4. Exportar Classiscam

Group-IB y las empresas propietarias de servicios de entrega y plataformas publicitarias han luchado activamente contra los estafadores, lo que en la primavera de 2020 provocó que los grupos delictivos empezaran a emigrar de Rusia a los países de la CEI y Europa. Como resultado, los estafadores empezaron a buscar nuevos nichos de mercado, como ocurrió con la aparición de sitios web de phishing que imitaban servicios de alquiler de propiedades y casas de apuestas. El espacio ruso de Internet se convirtió de nuevo en un campo de pruebas y ayudó a los estafadores a ampliar su negocio delictivo a la escena internacional.

En 2020 ya se habían registrado ataques a marcas extranjeras: en comunidades cerradas había programas informáticos para generar páginas de phishing destinados a estafadores con experiencia laboral, aunque se trataba de casos aislados y poco frecuentes.

A mediados de febrero de 2020, empezó a aparecer en foros un anuncio de bots de Telegram de libre acceso, que prometía la posibilidad de generar formularios de phishing para la versión ucraniana de OXL, un sitio web gratuito de anuncios clasificados.

En mayo de 2020, apareció una versión rumana del sitio web de OXL junto a la ucraniana. A principios de agosto, aparecieron versiones búlgara y kazaja del sitio web de OXL en bots abiertos de Telegram.

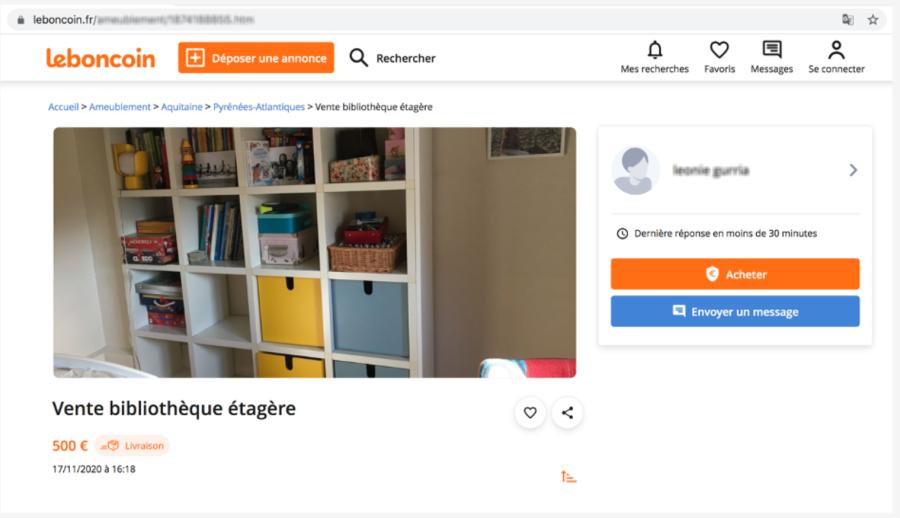

Los estafadores no se limitaron a lanzar el esquema en los países de la CEI. A finales de agosto, una estafa relacionada con el popular sitio web francés de anuncios gratuitos Leboncoin apareció en bots populares de Telegram.

Poco después, también apareció la versión polaca de la estafa del sitio web de OXL.

Se estaban añadiendo activamente marcas europeas a los bots de Telegram. A finales de noviembre, aparecieron formularios de phishing en el sitio web polaco de comercio electrónico Allegro y en el sitio web checo de anuncios clasificados gratuitos Sbazar.

Cabe señalar que las estafas con marcas europeas y estadounidenses son más difíciles de llevar a cabo que en los países de la CEI. Los estafadores de habla rusa se encuentran con problemas lingüísticos y dificultades para verificar las cuentas en los sitios web, lo que requiere comprar documentos personales robados y números de teléfono en foros y comunidades. Los administradores tienen problemas para vincular tarjetas de crédito y débito en moneda extranjera a los bots de Telegram. Para ello tienen que contratar mulas de dinero experimentadas: apoderados que reciben y retiran dinero.

Para cada marca, los entusiastas de la estafa escriben instrucciones y directrices para ayudar a los novatos a registrarse en plataformas extranjeras y comunicarse con las víctimas en su lengua materna.

Quinta parte. ¿Cómo luchar contra Classiscam?

Los estafadores de Classiscam de habla rusa están emigrando a Europa y Estados Unidos para ganar más dinero y reducir el riesgo de ser descubiertos. La lucha contra esta estafa requiere que las empresas que ofrecen servicios de entrega y poseen sitios web de anuncios clasificados gratuitos redoblen sus esfuerzos y utilicen tecnologías avanzadas de protección contra riesgos digitales para detectar y acabar rápidamente con los grupos delictivos.

Recomendaciones para las marcas

- Al contrario que en Rusia, donde los servicios de entrega, los clasificados gratuitos y los sitios web de alquiler de propiedades fueron los primeros en sufrir a manos de Classiscam, un número abrumador de usuarios y empleados de los servicios de seguridad de las empresas internacionales aún no están preparados para contrarrestar estas estafas.

- Las técnicas clásicas de vigilancia y bloqueo ya no bastan para contrarrestar estas estafas tan avanzadas. En su lugar, es crucial identificar y bloquear la infraestructura adversaria utilizando sistemas de protección contra riesgos digitales basados en IA (más detalles en: https: //www.group-ib.com/digital-risk-protection.html), cuyas bases de datos se enriquecen regularmente con información sobre la infraestructura adversaria, técnicas, tácticas y nuevos esquemas de fraude.

- Utilizar sistemas especializados de protección contra riesgos digitales que ayuden a detectar proactivamente nuevos dominios falsos, publicidad fraudulenta y páginas de phishing.

- Asegúrese de que los foros clandestinos se examinan continuamente en busca de cualquier información sobre intentos de utilizar su marca con fines ilegales.

- Analice los ataques de phishing para atribuirlos a un grupo delictivo determinado, descubrir las identidades de los estafadores y llevar a los autores ante la justicia. - Si usted o su empresa han sido víctimas de un fraude, póngase inmediatamente en contacto con la policía e informe al equipo de soporte técnico del sitio web sobre el incidente, compartiendo cualquier correspondencia que haya mantenido con los estafadores. Puede denunciar cualquier fraude al CERT-GIB 24/7 aquí o enviando un correo electrónico a response@cert-gib.com.

Recomendaciones para los usuarios

- Antes de introducir los datos de su tarjeta de pago en cualquier formulario, compruebe la URL y búsquela en Google para ver cuándo se creó. Si el sitio tiene sólo un par de meses, es muy probable que se trate de una estafa o de una página de phishing. Confía sólo en los sitios web oficiales.

- Los grandes descuentos en electrónica pueden ser precisamente eso: demasiado buenos para ser verdad. Es probable que indiquen un producto señuelo o una página de phishing creada por estafadores. Tenga cuidado.

- Cuando utilices servicios de alquiler o venta de artículos nuevos o usados, no te pases a los servicios de mensajería. Mantén toda tu comunicación en el chat oficial.

- No pidas bienes ni aceptes tratos que impliquen una transacción prepagada. Pague sólo cuando reciba los bienes y se asegure de que todo funciona correctamente.

Este artículo ha sido escrito por Evgeny Ivanov, Jefe de la Unidad de Detección y Respuesta de CERT-GIB , y Yakov Kravtsov, Jefe Adjunto de Proyectos Especiales del equipo de Protección contra Riesgos Digitales de Group-IB.

Fue publicado anteriormente por Group-IB (enlace: https://www.group-ib.com/blog/classiscam)

Reportar una estafa!

¿Te has enamorado de un engaño, has comprado un producto falso? ¡Reporte el sitio y advierta a otros!

Categorías de estafa

Ayuda e información

Top Safety Picks

Your Go-To Tools for Online Safety

- ScamAdviser App - iOS : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on iOS

- ScamAdviser App - Android : Your personal scam detector, on the go! Check website safety, report scams, and get instant alerts. Available on Android.

- NordVPN : NordVPN keeps your connection private and secure whether you are at home, traveling, or streaming from another country. It protects your data, blocks unwanted ads and trackers, and helps you access your paid subscriptions anywhere. Try it Today!

Testimonios más populares

A medida que aumenta la influencia de Internet, también lo hace la prevalencia de las estafas en línea. Hay estafadores que hacen todo tipo de reclamos para atrapar a sus víctimas en línea -desde falsas oportunidades de inversión hasta tiendas online- e internet les permite operar desde cualquier parte del mundo con anonimato. La capacidad de detectar las estafas en línea es una habilidad importante, ya que el mundo virtual forma parte cada vez más de todas las facetas de nuestra vida. Los siguientes consejos le ayudarán a identificar las señales que pueden indicar que un sitio web podría ser una estafa. Sentido común: Demasiado bueno para ser verdad Cuando se buscan productos en Internet, una gran oferta puede resultar muy tentadora. ¿Un bolso Gucci o un iPhone nuevo a mitad de precio? ¿Quién no querría hacerse con una oferta así? Los estafadores también lo saben e intentan aprovecharse de ello. Si una oferta en línea parece demasiado buena para ser verdad, piénsatelo dos veces y compruébalo todo. La forma más sencilla de hacerlo es consultar el mismo producto en sitios web de la competencia (en los que confíe). Si la diferencia de precios es enorme, quizá sea mejor volver a comprobar el resto del sitio web. Compruebe los enlaces a las redes sociales Hoy en día, las redes sociales son una parte esencial de las empresas de comercio electrónico y los consumidores s

Así que ha sucedido lo peor: se ha dado cuenta de que ha desembolsado su dinero demasiado rápido y de que el sitio que ha utilizado era una estafa, ¿y ahora qué? En primer lugar, no se desespere. Si crees que te han estafado, lo primero que tienes que hacer es pedir que te devuelvan el dinero. Este es el primer paso, y el más sencillo, para determinar si se trata de una empresa auténtica o de un estafador. Lamentablemente, recuperar el dinero de un estafador no es tan sencillo como pedirlo. Si efectivamente está tratando con estafadores, el procedimiento (y la posibilidad) de recuperar su dinero varía en función del método de pago que haya utilizado. PayPal Tarjeta de débito/crédito Transferencia bancaria Transferencia bancaria Google Pay Bitcoin PayPal Si has utilizado PayPal, tienes muchas posibilidades de recuperar tu dinero si te han estafado. En su sitio web, puedes presentar una dispu ta en un plazo de 180 días naturales desde tu compra. Condiciones para presentar una reclamación: La situación más sencilla es que hayas hecho un pedido en una tienda online y no te haya llegado. En este caso, esto es lo que declara PayPal "Si su pedido nunca llega y el vendedor no puede proporcionar una prueba de envío o entrega, obtendrá un reembolso completo. Así de sencillo". El estafador le ha enviado un artículo completamente distinto. Por ejemplo, usted pidió una PlayStation 4, pero en su lugar sólo reci